Fra i tanti tipi di attacchi che le aziende devono fronteggiare riteniamo particolarmente sottovalutato quello in cui i criminali utilizzano software per il mining di criptovalute nei server compromessi. E’ questo un tema che ha coinvolto tante realtà, piccole e grandi, negli ultimi anni.

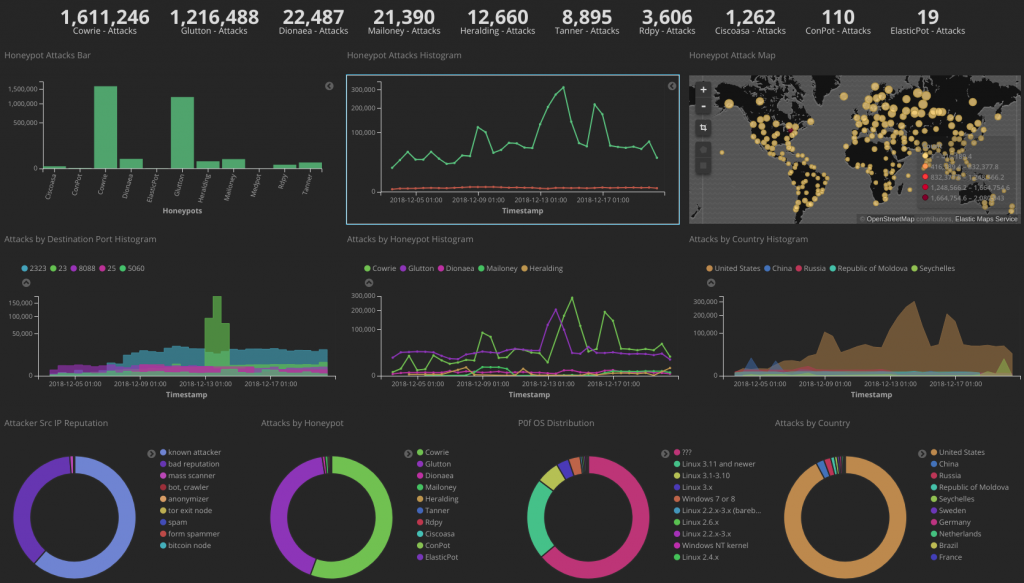

L’esposizione di un server o un servizio su rete pubblica dovrebbe essere sempre preceduto da attenta valutazione e attività di testing. I sistemi esposti infatti vengono immediatamente bombardati da una quantità enorme di attacchi e probe.

Honeypot Attack statistics

In questa mole di attacchi sono parecchi quelli in cui l’attaccante tenta di compromettere i sistemi sfruttando vulnerabilità applicative o sistemistiche con l’obiettivo di fare mining e quindi utilizzare le risorse di calcolo ed energetiche dei sistemi vittima.

Incidenti informatici di questa natura, spesso bollati come “low risk“, sono erroneamente sottovalutati. Il modus operandi che ha permesso all’attacco di essere efficace dovrebbe essere infatti considerato evidenza allarmante delle proprie scarse capacità difensive e del fatto che un software antivirus non costituisca da solo una misura adeguata.

Altri elementi che dovrebbero convincere le aziende ad interventi più decisi e consapevoli sono:

- Presenza di vulnerabilità note dei sistemi

- Possibilità di eseguire del codice nel sistema compromesso (RCE)

- Sistemi di protezione bypassati (o non presenti)

- Attacco non rilevato o non identificato (caso molto frequente)

Leggere l’attacco sotto questa luce evidenzia la necessità di un approccio piú consapevole a questo genere di minacce.

Consapevolezza difensiva

Garantire una protezione può risultare complesso. Le principali problematiche che i Security Operation Center (SOC) devono affrontare sono molteplici:

- Gestione della quantità di allarmi

Enormi quantità di allarmi di rete provenienti dai sistemi difensivi che devono essere gestite in tempi rapidi - Scarsa qualità delle informazioni

Informazioni limitate e non sufficienti per stabilire l’accaduto. I limiti sono solitamente temporali e qualitativi. - Impraticabilità di analisi approfondite

Informazioni e strumenti non adatti e non efficaci per una ricostruzione dell’attacco.

Di fronte a queste difficoltà oggettive bisognerebbe porsi la domanda:

Come ci si protegge da attacchi che superano i sistemi di protezione?

Fortgale affronta questo genere di problematiche con attività innovative e altamente specialistiche. Fra queste l’identificazione di attività di Post-Compromissione e Remote Command Execution (RCE). Se la vulnerabilità è nuova o l’attaccante ha bypassato i sistemi di difesa, il difensore deve identificarlo nelle fasi successive!

Limiti e opportunità

Rendere sicuro un sistema informatico è una sfida continua, un processo costante. Lo sviluppo incessante di strumenti e tattiche offensive richiede un altrettanto (se non superiore) sforzo nello sviluppo di soluzioni e servizi difensivi.

I sistemi di monitoraggio e protezione basati sull’analisi del traffico di rete sono fondamentali, ma non possono essere trattati come strumenti passivi e autonomi.

Questa prima barriera di protezione deve essere sostenuta da soluzioni per l’identificazione di RCE. Ricordando inoltre che l’esecuzione di codice avviene nel medesimo contesto del processo colpito, mantenendo gli stessi privilegi.

| [lead-form form-id=1 title=Contact Us] |