Dopo aver trattato nel precedente post (link) l’attività di Incident Response di un reale caso italiano riconducibile ad attività nota con il termine “Big Game Hunting” (BGH), vorremmo porre l’attenzione sull’utilizzo della matrice ATT&CK per fini difensivi.

Nello specifico, la matrice ATT&CK (Adversarial Tactics, Techniques & Common Knowledge) è stata sviluppata dal MITRE con l’obiettivo di fornire uno strumento che permetta di mappare tutte le attività offensive criminali. E’ possibile considerare la matrice come uno strumento più esteso rispetto alla Cyber Kill-Chain sviluppata da Lockheed Martin.

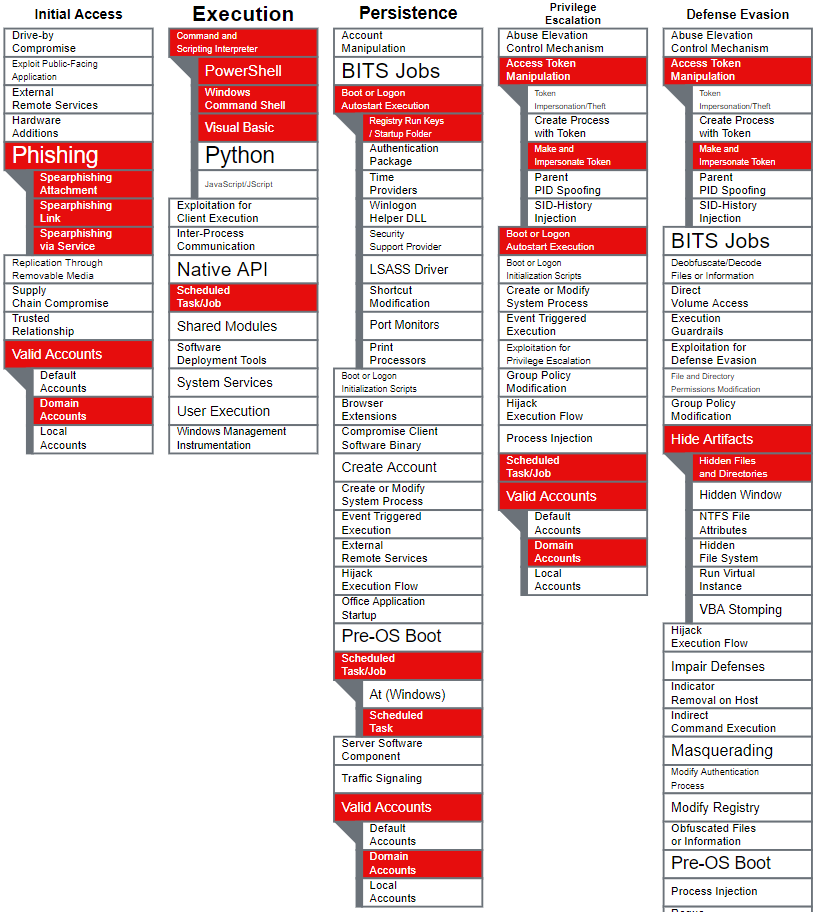

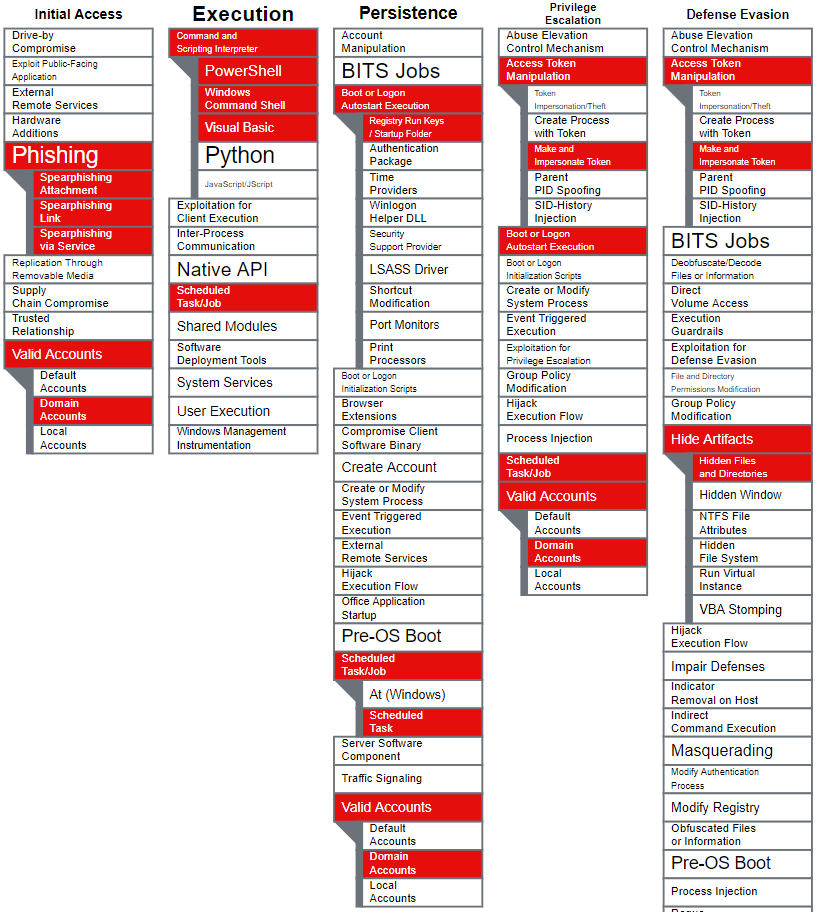

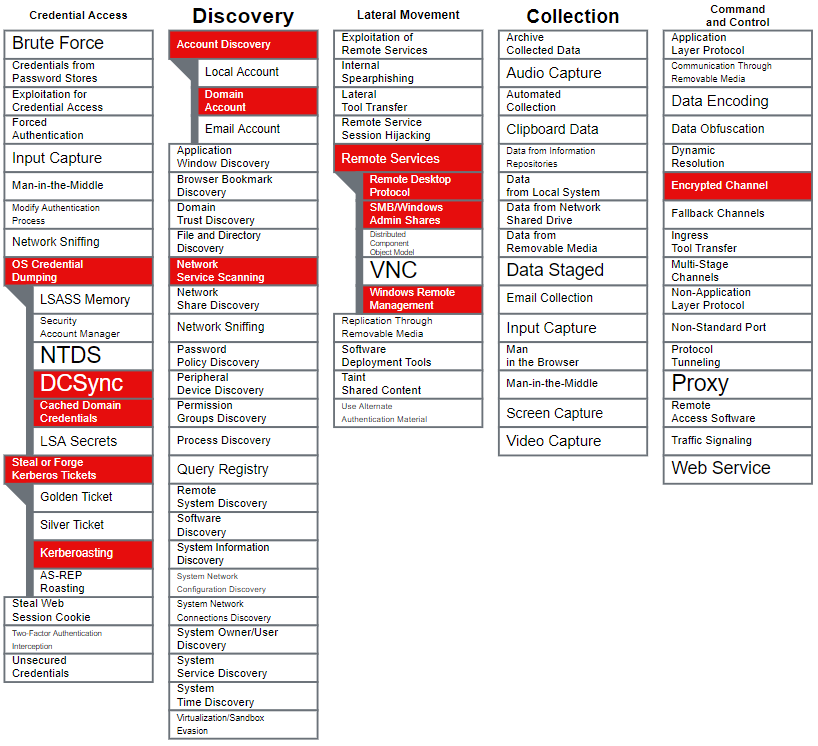

Di seguito è rappresentato il risultato della mappatura dei movimenti del Threat Actor nell’infrastruttura informatica dell’azienda del precedente post. L’esito dell’attacco è stata la perdita di informazioni e disservizi generalizzati dei server e del sistema di Backup che hanno impattato l’operatività dell’Azienda.

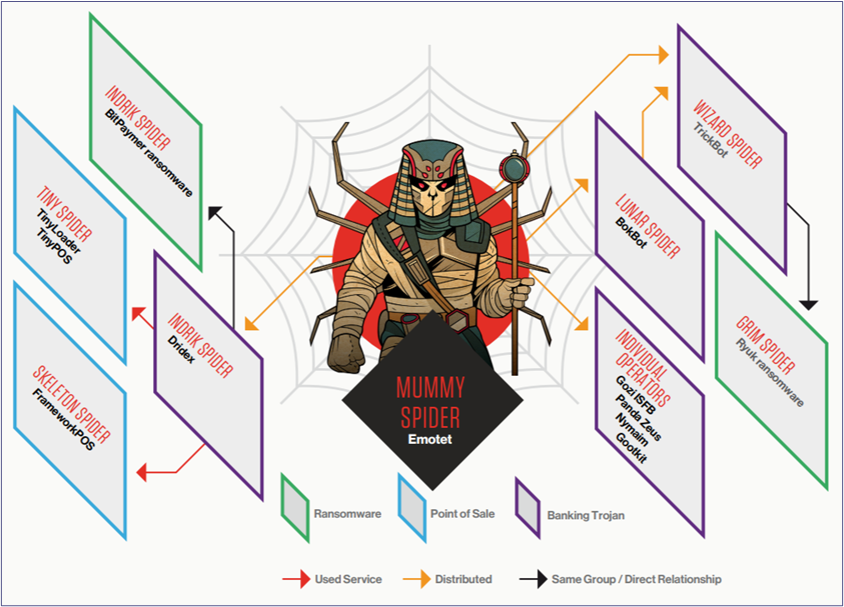

I criminali hanno compromesso l’intero ambiente Active Directory, eseguendo un DCSync per la copia delle credenziali degli utenti dell’infrastruttura, manomettendo inoltre l’intero flusso dei Backup, cancellandone le copie degli ultimi 12 mesi.

Una porzione non esaustiva delle 12 Tattiche della matrice ATT&CK e la mappatura delle attività svolte dai criminali

Initial Access [TA001]

Il Threat Actor, per l’accesso iniziale all’infrastruttura, si è servito dell’invio di Malware tramite E-Mail ( Spearphishing Attachment [T1566.001] ) per la compromissione dei sistemi di alcuni dipendenti dell’Azienda. Con il controllo del sistema operativo delle prime vittime, ha sfruttato le credenziali di queste ultime per accedere ad altri servizi e Server della LAN aziendale (Valid Accounts [T1078]) .

Lateral Movement [TA0008]

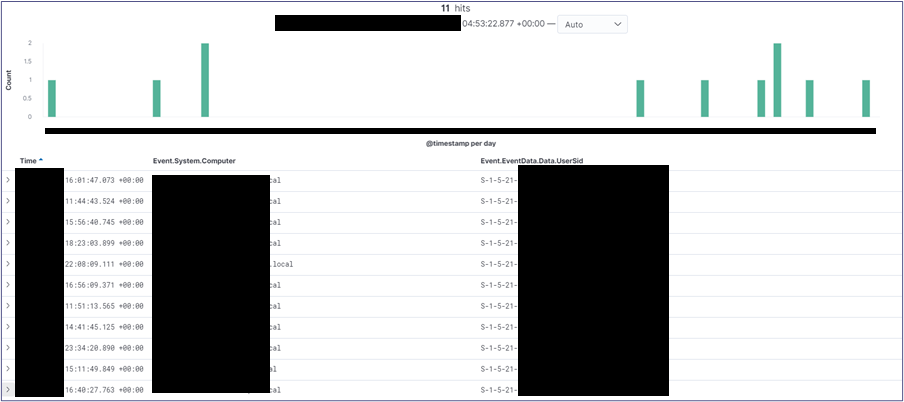

Con le utenze ottenute nella fase TA001 i criminali eseguono manovre di Lateral Movement per accedere ad altri server dell’infrastruttura dell’azienda. Per queste operazioni sono state instaurate delle sessioni RDP [T1021.001], SMB [T1021.002] e WinRM [T1021.006].

Privilege Escalation [TA0004]

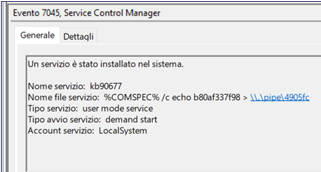

I criminali, ottenuti accessi multipli a diverse postazioni e server, avviano attività di escalation dei privilegi con l’utilizzo del comando getsystem. Nello specifico getsystem è un comando di Meterpreter e CobaltStrike che esegue un attività di escalation dei privilegi, creando ed avviando un servizio di sistema ed sfruttandone il security context, in questo caso SYSTEM.

L’evento con ID 7045 sulla destra è l’evento del server Windows che indica la creazione del servizio durante l’attività di escalation.

Maggiori dettagli.

Discovery [TA0007]

La fase di Discovery consiste nella serie di operazioni tecniche che gli avversari eseguono per acquisire informazioni di sistemi e reti informatiche. Queste attività permettono agli avversari di conoscere meglio l’ambiente in cui si muovono e orientando l’attenzione ai sistemi più interessanti. Questo permette spesso di esplorare ciò che è nell’intorno del loro punto di accesso. Gli strumenti nativi del sistema operativo vengono spesso utilizzati in questa fase di raccolta di informazioni post-compromissione.

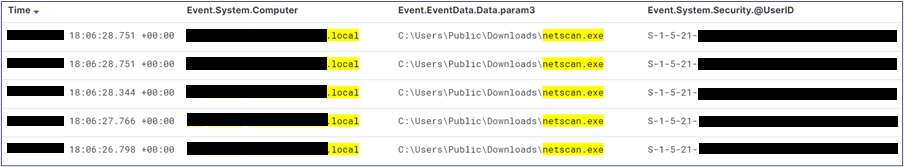

Nello specifico, i criminali hanno eseguito diversi accessi a server dell’azienda e posizionato al percorso “C:\Users\Public\Downloads” il file netscan.exe, utilizzato successivamente per le attività di scansione delle reti informatiche [T1046].

Soluzioni Fortgale – MDR

Come “Security Service Provider”, Fortgale supporta le Aziende nella prevenzione, gestione e intervento in caso di Cyber Attack, con una serie di servizi di monitoraggio, rilevamento e risposta e con l’integrazione di attività specialistiche di Cyber Threat intelligence e Threat Hunting.

Altre risorse e contatti

- Raggiungi i nostri canali social Twitter, LinkedIn, e YouTube

- Visita il nostro sito internet fortgale.com