Nel mese di Novembre due società estere (riferimenti in fondo all’articolo) individuano un nuovo malware che sfrutta un exploit 0-day di Adobe Flash Player (CVE-2018-15982) contenuto all’interno di un documento Word. La ricostruzione dell’operazione offensiva ipotizzata da entrambe le società è quella di un attacco malware nei confronti di una clinica russa da parte del governo ucraino.

I dati in nostro possesso ci permettono di estendere ulteriormente la portata delle operazioni offensive a istituti di credito Russi e dell’Est Europa. A rafforzare l’idea che la fonte dell’attacco possa essere un governo e non un gruppo APT che sviluppa i propri strumenti, vi è l’incongruenza fra il livello di sofisticazione del malware e gli evidenti errori operativi commessi durante l’azione offensiva.

Nella recente storia di guerra (convenzionale e non) fra Russia e Ucraina, è indubbiamente opportuno considerare l’aspetto cyber delle operazioni svolte da entrambi i lati. Le recenti incursioni informatiche rendono evidente l’attuale stato di Hybrid Cyber Warfare che intercorre fra le parti.

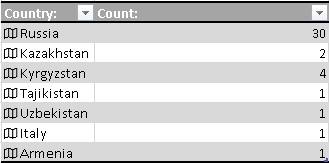

Anche se le operazioni risultano virtualmente circoscritte a sistemi delle due nazioni, i dati in nostro possesso evidenziano la presenza di un istituto italiano fra i target dell’attacco.

|

|

Nazioni di appartenenza degli istituti attaccati

Questo importante dettaglio palesa la necessità di tutte le aziende (strategiche o meno per il sistema paese) di dover adeguare le proprie capacità difensive a questo genere di attacchi e incursioni avversarie.

Di evidente rilievo è l’importanza dunque, di riuscire a far fronte ad attacchi mirati, sofisticati e persistenti.

Perchè Hybrid Cyber Warfare?

Con il termine Hybrid Cyber Warfare si identifica una strategia militare composta da guerra irregolare, convenzionale e cibernetica. La NATO ha già trattato l’argomento Hybrid Warfare definendola come una guerra che “simultaneously employ conventional and non-conventional means adaptively in pursuit of one’s objectives”.

Hybrid Warfare, riferimenti:

Capacità del Malware

I dati in nostro possesso non ci permettono di identificare quali sistemi siano stati effettivamente compromessi, tuttavia l’attacco risulta essere particolarmente complesso e sofisticato, il malware è in grado di accedere alle informazioni del sistema e verosimilmente, in grado di effettuare attività di lateral-movement all’interno delle infrastrutture compromesse. Inoltre, lo sfruttamento della vulnerabilità della componente Adobe Flash Player permette l’esecuzione del codice senza alcuna interazione con l’utente colpito. L’apertura del documento malevolo risulta sufficiente per la compromissione del sistema.

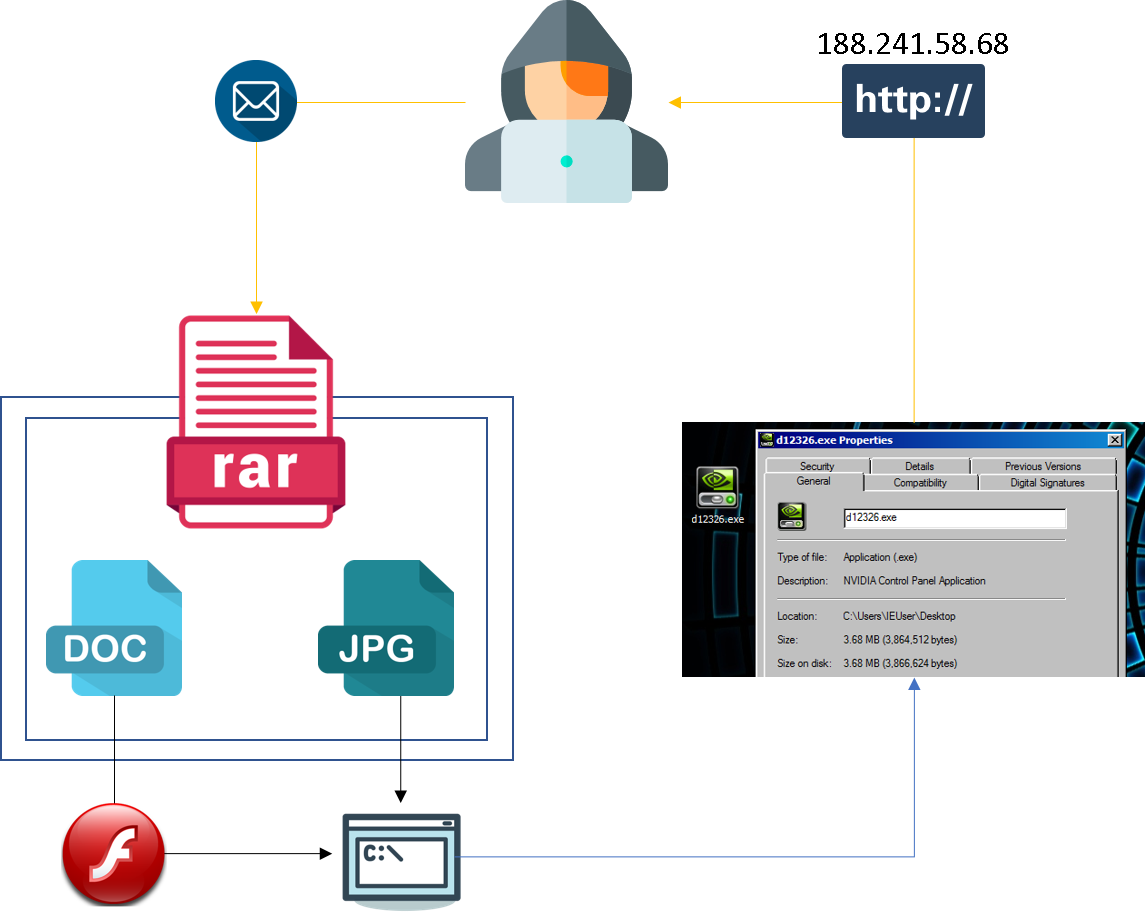

Esecuzione e Attack Flow

La struttura dell’attacco risulta avere le stesse caratteristiche di quello eseguito nei confronti della clinica Russa. L’attaccante invia una e-mail con allegato un documento Word e una immagine, compressi all’interno di un archivio “.rar” .

|

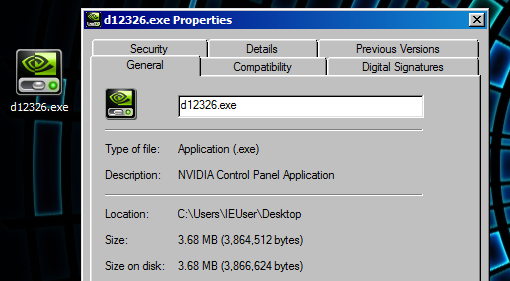

Il documento Word contiene un file .swf (Adobe Flash) contenente l’exploit (CVE-2018-15982). La vulnerabilità permette all’attaccante di impartire comandi al sistema senza ulteriori interazioni da parte dell’utente, nel caso in analisi viene estratto il malware “NVIDIAControlPanel.exe” dal file .jpg e copiato al percorso “%APPDATA%\NVIDIAControlPanel\NVIDIAControlPanel.exe” (NVIDIA Control Panel Application).

|

|

La persistenza nel sistema compromesso è ottenuta tramite la creazione di un task (Windows Task Scheduler).

Connessioni di rete

Alle iniziali attività di compromissione del sistema, di persistenza e di raccolta delle informazioni (fingerprinting), il malware avvia la comunicazione con il server di comando e controllo tramite protocollo HTTP all’indirizzo IP “188.241.58.68“.

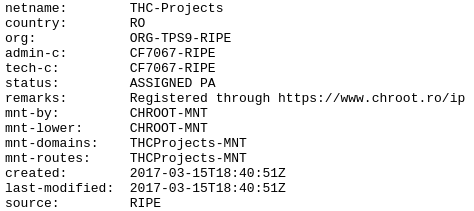

Quest’ultimo risulta essere ospitato all’interno di un datacenter in Romania:

|

Threat Hunting & Incident Response

Per ottenere le informazioni riguardanti l’analisi della minaccia e ulteriori informazioni sul vettore d’attacco, i campioni del malware e tutti gli indicatori di compromissione, è possibile richiedere una copia del “Cyber Threat Intelligence Report” di Fortgale.

Oltre le informazioni qui presentate, il report contiene le principali informazioni e gli indicatori di compromissione del trimestre in corso. Per richiedere copia del documento è necessario compilare il form.

N.B. – Necessario l’utilizzo di e-mail aziendali:

| [lead-form form-id=3 title=Technical report] |

Riferimenti

Riferimenti ai rilevamenti del nuovo malware:

https://atr-blog.gigamon.com/2018/12/05/adobe-flash-zero-day-exploited-in-the-wild/

http://blogs.360.cn/post/PoisonNeedles_CVE-2018-15982_EN