Come ogni secondo Martedì del mese, Microsoft ha rilasciato una serie di aggiornamenti (patch) di sicurezza per i propri sistemi operativi.

In questo mese sono state rilasciate 117 patch per altrettante vulnerabilità, di queste:

- 2 sono già utilizzate dai criminali in alcuni attacchi informatici (vulnerabilità di tipo Privilege Escalation)

- CVE-2022-24521

- CVE-2022-26904

- 3 sono di tipo “Remote Command Execution” riguardanti NFS e RPC

- CVE-2022-26809: Servizio RPC (Porta 135)

- CVE-2022-24491 and CVE-2022-24497: Servizio NFS (Porta 2049)

- 18 relative a Windows DNS Server, di cui la più critica è la CVE-2022-26815

Esposizione al Rischio da Cyber Attack

Esposizione su rete Pubblica

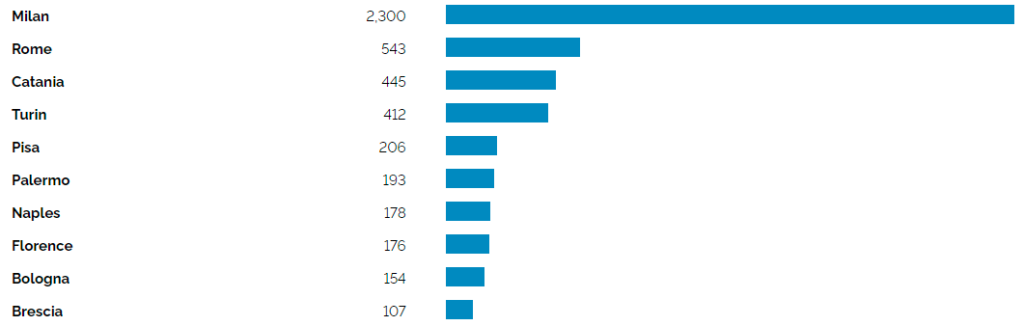

Anche se il servizio RPC è un servizio tipicamente non esposti su rete pubblica, in realtà sono molte le Aziende in Italia che risultano esposte a questo rischio (circa 7mila):

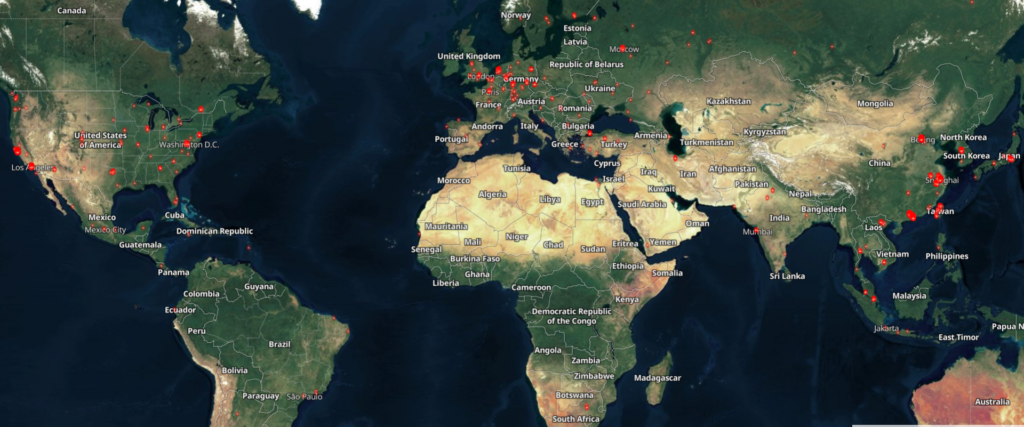

Nel mondo i sistemi potenzialmente a rischio risultano essere circa 2 milioni:

I Rischi su rete interna

Di seguito vengono riportate alcune delle CVE più critiche che possono essere sfruttate dai criminali per eseguire l’escalation di privilegi, per ottenere i privilegi amministrativi, per eseguire i movimenti laterali e per eseguire del codice arbitrario.

CVE-2022-24521

Il problema risiede nel driver del file system di registro comune di Windows e non richiede alcuna interazione utente per essere sfruttato. La vulnerabilità può essere sfruttata da software o utenti malintenzionati per ottenere privilegi amministrativi su un sistema connesso. Interessa diverse versioni di Windows (incluso Windows 11).

CVE-2022-26904

Questa vulnerabilità è caratterizzata da un’elevata complessità di attacco, perché lo sfruttamento di quest’ultima richiede una race condition. Esiste un modulo di Metasploit per sfruttare con successo questa vulnerabilità.

CVE-2022-26809

Consente a un utente malintenzionato di eseguire codice con privilegi elevati sul sistema della vittima. Poiché non è richiesta alcuna interazione da parte dell’utente, questi fattori si combinano per rendere questa vulnerabilità wormable, almeno tra host di destinazione in cui l’RPC può essere raggiunta. Tuttavia, la porta statica utilizzata (porta TCP 135) è in genere bloccata. Questa vulnerabilità potrebbe essere utilizzata per il movimento laterale da un utente malintenzionato all’interno della rete aziendale.

CVE-2022-24491

I dettagli tecnici sono sconosciuti e non è disponibile un exploit. Per la creazione di questo è stata annunciata una ricompensa compresa tra 25’000 e 100’000 dollari.

Aggiornamenti di sicurezza

Di seguito viene riportato l’elenco di alcuni degli aggiornamenti che è necessario applicare per porre rimedio a queste 117 vulnerabilità:

- Microsoft Windows Server 2012 R2 9600: Monthly Rollup KB5012670

- Microsoft Windows Server 2012 9200: KB5012666

- Microsoft Windows Server 2022 20348: Security Update KB5012604

- Microsoft Windows Server 2019 17763: Security Update KB5012647

- Microsoft Windows Server 2008 R2 7601: Monthly Rollup KB5012626

- Microsoft Windows Server 2016 14393: Security Update KB5012596

- Microsoft Windows 10: KB5012599, KB5012591, KB5012647

- Microsoft Windows 7 7601: Monthly Rollup KB5012626

Forgale Cyber Defence

Maggiore protezione da questo tipo di minacce con i servizi Managed Detection and Response e Security Operation Center.

Managed Detection and Response

Difesa immediata dai Cyber Attack!

Security Operation Center

Difesa estesa per una protezione di tutti gli ambienti.