In questi giorni, come già sottolineato in precedenza (approfondimenti) è evidente un aumento generale delle attività di compromissione.

I gruppi criminali utilizzano i malware per diversi scopi, fra questi l’esecuzione di attacchi Ransomware, l’esfiltrazione di informazioni sensibili, la cattura di credenziali. Il malware Qakbot viene spesso utilizzato per questo genere ti attività, malware noto ormai da tempo, ampiamente descritto nella documentazione MITRE ATT&CK.

Se l’utente vittima potrebbe non riconoscere un attacco di questo tipo, un team di analisti esperti invece ha tutti gli strumenti per poter intervenire in maniera efficace!

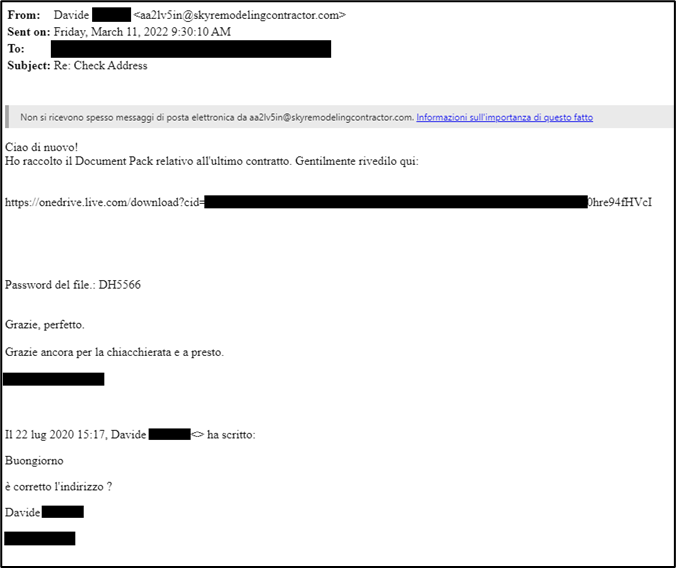

A differenza delle precedenti campagne, si evidenzia una maggiore attenzione per la produzione dell’E-Mail di adescamento delle vittime. I criminali che dietro le campagne malware Qakbot si inseriscono nelle conversazioni degli utenti per inviare il malware. Nel caso specifico si tratta di una e-mail con allegato un file .zip (protetto da password) contenente un file Excel (xlsm).

Per assicurarsi di non essere stati impattati da compromissioni malware Qakbot si consiglia di applicare gli indicatori di compromissione presenti alla fine dell’articolo.

Indice

Analisi dell’E-Mail

Per massimizzare le possibilità di compromissioni, convincendo le vittime ad aprire l’allegato malevolo, l’attaccante sfrutta la funzione “Rispondi a tutti” inserendo nel corpo del messaggio una frase generica con la richiesta di download di un documento. Questo meccanismo rende più difficile, per le vittime, l’identificazione delle anomalie.

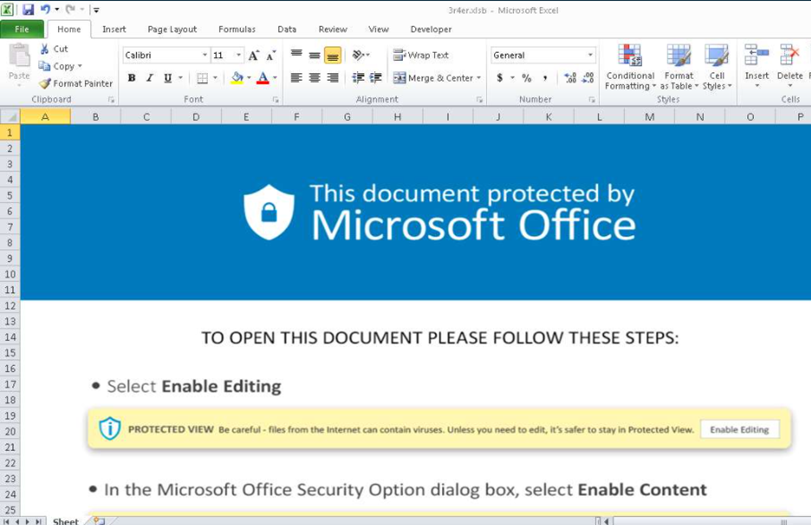

Analisi del file XLSB

Il link contenuto nella mail porta al download di un file zip contenente il file xlsb “oermlrdmroeu.xlsb”. All’apertura del file viene richiesto all’utente di abilitare le macro, questo avvia la compromissione del sistema.

| NAME | Oermlrdmroeu.xslb |

| MD5 | C2A6F0DEAD1AE3B86C0361D483AE0967 |

| SHA1 | 400602F0A71899BF4CFDB028AFEB2F31DB4DE1FF |

| SHA256 | 72B0B629C772BF3FCE97CDBB589DC12B516484851D48FFA132BE2E2EA56B24AA |

Analisi di rvr1.ocx

L’attivazione della Macro avvia il processo di compromissione del sistema, con una chiamata all’indirizzo ksindesign.com[.]br (IP 108.179.252[.]104) per il download del file rvr1.ocx, al path, C:\Xnvr\rvr1.ocx.

Questo file è una libreria dinamica che viene eseguita tramite regsvr32. L’esecuzione della dll porta all’avvio di OneDriveSetup.exe ed al seguente download e creazione del file: ghdddhopnqk.dll, all’interno di AppData/Roaming/Microsoft/Kleqaiwaulq.

Tramite questo file parte la compromissione.

| NAME | Rvr1.ocx |

| MD5 | cb94f597357fca51e3ac47187193730e |

| SHA1 | d22380908f9bcb95d875696f857646f701fd9a0c |

| SHA256 | cf00a86bfe97ad6975122ed5b53af40d96d505b7e3caed80cc1f6f9010927692 |

Malware Qakbot – Analisi di ghdddhopnqk.dll

Dall’analisi dinamica del malware Qakbot è stato possibile identificare le interazioni che avvengono tra il malware e il sistema della vittima. Di seguito sono riportate alcune delle operazioni eseguite dal malware durante la compromissione.

Defense Evasion & Privilege Escalation

La DLL malevola viene creata, all’interno del percorso “AppData/Roaming/Microsoft/Kleqaiwaulq”, attraverso l’uso del processo OneDriveSetup.

Successivamente viene eseguito regsvr32 al quale viene passata la DLL appena creata.

Subito dopo l’esecuzione di questo comando si assiste ad una injection della DLL sul processo di OneDriveSetup.

Questa tecnica viene eseguita per ottenere l’escalation di privilegi, probabilmente attraverso la nota tecnica: Token Impersonation, viene infatti creato un nuovo processo con privilegi elevati il quale permette al malware di eseguire i successivi passaggi per raccogliere ed esfiltrare i dati dalla macchina della vittima.

Credential Access

Il malware raccoglie le informazioni riguardanti le credenziali delle vittime accedendo:

- alle credenziali memorizzate nei Browsers,

- alle password gestite da Credential Manager (lsass)

Tuttavia dall’analisi di questo sample sembrerebbe che il processo che tenta di accedere al Credential Manager non abbia i privilegi necessari per completare l’operazione.

Exfiltration – Command & Control

Durante l’esecuzione viene avviata una connessione attraverso il protocollo SSH (porta 22) all’indirizzo 72.12.115[.]90 e una connessione in HTTPS all’indirizzo102.65.38[.]67 (porta 443)(IP associato a Qakbot).

Indicatori di Compromissione

| XLSB FILE HASHES | |

| C2A6F0DEAD1AE3B86C0361D483AE0967 | |

| 334fcb9c5b1d79dd9d8959cfede1772d | |

| 73186b922d42e153b2bd828571784656 | |

| eaaa834e6736ee29894c7f5751f8859e | |

| fa9aec61e273625eec2b591ea6b7b491 |

| ZIP FILE HASHES | |

| 6B3FFD489F59D6952302A18FFC36B56A | |

| 16b6cb76eb9e377e7ef2f0ec2f6253de | |

| 38b2443c9c5e34f4148856f5333bc435 | |

| c388ed56f887b2bde94a2fab698eabc4 | |

| e5492cb8abff84556c652d3ea02b57b2 |

| PAYLOAD DOWNLOAD DOMAINS | |

| ksindesign.com[.]br | |

| tradicaodaroca[.]net | |

| gpsadvanceconsulting[.]com | |

| perfectbreezencool[.]com |

| QAKBOT C2s | |

| http://72.12.115.90:22 | |

| https://102.65.38.67:442 | |

| http://89.211.187.185:2222 | |

| http://176.67.56.24:443 | |

| http://208.101.87.127:443 | |

| http://172.114.160.106:995 | |

| http://139.64.13.107:995 | |

| http://173.21.10.39:2222 | |

| http://136.143.11.80:443 | |

| http://47.180.172.31:50010 | |

| http://105.186.127.92:995 | |

| http://47.156.191.199:443 | |

| http://86.184.85.167:443 | |

| http://24.43.99.59:443 | |

| http://203.212.24.122:995 | |

| http://40.134.247.111:995 | |

| http://90.74.16.202:6881 | |

| http://144.202.2.83:995 | |

| http://201.42.65.134:995 | |

| http://45.241.221.89:995 | |

| http://86.97.209.174:1194 | |

| http://24.55.67.19:443 | |

| http://197.89.108.186:443 | |

| http://140.82.49.132:443 | |

| http://75.99.168.90:61201 | |

| http://80.14.188.21:2222 | |

| http://86.98.11.218:443 | |

| http://108.60.213.191:443 | |

| http://121.74.187.113:995 | |

| http://70.51.139.5:2222 | |

| http://102.65.38.176:443 | |

| http://72.76.94.44:443 | |

| http://180.183.125.108:2222 | |

| http://108.4.67.197:443 | |

| http://105.224.105.76:995 | |

| http://189.146.51.48:443 | |

| http://149.28.238.197:995 | |

| http://47.23.89.154:995 | |

| http://80.11.74.90:2222 | |

| http://45.76.167.250:995 | |

| http://47.156.131.194:443 | |

| http://140.82.63.187:995 | |

| http://69.159.200.219:2222 | |

| http://209.59.248.232:443 | |

| http://186.10.247.217:443 | |

| http://96.246.158.161:995 | |

| http://96.246.158.161:995 | |

| http://182.191.92.100:995 | |

| http://206.217.0.36:995 | |

| http://188.55.223.214:995 | |

| http://89.101.97.209:443 | |

| http://86.97.209.21:2222 | |

| http://82.152.39.243:443 | |

| http://86.198.170.44:2222 | |

| http://31.215.70.56:443 | |

| http://183.82.103.61:443 | |

| http://79.167.199.84:995 | |

| http://5.32.41.236:443 | |

| http://83.110.153.33:61200 | |

| http://82.205.15.163:995 | |

| http://41.143.155.190:443 | |

| http://45.63.1.30:995 | |

| http://120.150.218.201:995 | |

| http://76.69.155.150:2222 | |

| http://71.13.93.72:2222 | |

| http://41.205.12.161:443 | |

| http://187.199.203.192:443 | |

| http://207.170.238.224:443 | |

| http://191.99.191.138:443 | |

| http://109.12.111.197:443 | |

| http://70.46.220.161:443 | |

| http://217.128.93.144:2222 | |

| http://45.9.20.111:443 | |

| http://173.174.216.222:443 | |

| http://209.210.95.107:32100 | |

| http://58.105.167.83:50000 | |

| http://201.145.160.98:443 | |

| http://5.95.58.122:2087 | |

| http://208.107.221.60:443 | |

| http://73.151.236.251:443 | |

| http://72.12.115.67:22 | |

| http://85.1.164.168:2222 | |

| http://1.161.97.196:995 | |

| http://76.70.9.162:2222 | |

| http://2.50.27.49:443 | |

| http://190.73.3.200:2222 | |

| http://124.41.193.83:443 | |

| http://75.99.168.34:443 | |

| http://197.237.74.221:995 | |

| http://140.82.63.58:443 | |

| http://175.145.235.105:443 | |

| http://86.195.158.28:2222 | |

| http://191.112.19.218:443 | |

| http://81.229.130.58:443 | |

| http://91.177.173.176:995 | |

| http://120.61.2.218:443 | |

| http://187.170.7.174:443 | |

| http://38.70.253.154:2222 | |

| http://24.178.196.213:2222 | |

| http://177.207.67.89:995 | |

| http://71.74.12.7:443 | |

| http://114.79.148.235:443 | |

| http://103.51.26.2:995 | |

| http://100.1.108.50:443 | |

| http://76.169.147.170:32103 | |

| http://72.252.201.125:995 | |

| http://47.180.172.94:443 | |

| http://144.202.2.173:443 | |

| http://63.153.150.149:443 | |

| http://45.63.1.190:443 | |

| http://32.221.225.252:995 | |

| http://67.209.195.35:443 | |

| http://92.177.45.31:2078 | |

| http://128.106.122.65:443 | |

| http://144.202.3.6:995 | |

| http://63.143.92.45:995 | |

| http://186.64.87.198:443 | |

| http://74.15.2.254:2222 | |

| http://103.87.95.251:2222 | |

| http://75.188.35.78:443 | |

| http://75.159.9.13:443 | |

| http://201.40.225.12:443 | |

| http://217.165.79.198:995 | |

| http://45.76.167.69:443 | |

| http://217.128.122.189:2222 | |

| http://76.25.142.219:443 | |

| http://83.110.218.105:32101 | |

| http://78.100.194.148:6883 | |

| http://149.28.238.112:443 | |

| http://217.165.79.36:443 | |

| http://31.35.28.87:443 | |

| http://201.170.181.167:443 | |

| http://41.228.22.30:443 | |

| http://102.184.187.63:995 | |

| http://139.228.65.124:2222 | |

| http://39.44.188.207:995 | |

| http://92.99.229.84:2222 | |

| http://68.204.7.67:443 | |

| http://96.21.251.170:2222 | |

| http://70.57.207.61:443 | |

| http://93.48.80.155:995 | |

| http://189.253.32.41:995 | |

| http://86.97.9.17:443 | |

| http://1.161.97.130:443 | |

| http://196.203.37.117:80 | |

| http://47.156.191.214:443 | |

| http://63.153.150.197:443 | |

| http://24.43.99.252:443 | |

| http://81.229.130.186:443 | |

| http://217.128.93.160:2222 | |

| http://86.195.158.221:2222 | |

| http://217.165.79.106:443 | |

| http://79.167.199.93:995 | |

| http://32.221.225.129:995 | |

| http://24.55.67.47:443 | |

| http://92.99.229.203:2222 | |

| http://76.25.142.112:443 | |

| http://121.74.187.253:995 | |

| http://70.57.207.141:443 | |

| http://188.55.223.192:995 | |

| http://206.217.0.104:995 | |

| http://172.114.160.109:995 | |

| http://86.198.170.59:2222 | |

| http://72.12.115.60:22 | |

| http://89.211.187.38:2222 | |

| http://47.156.131.87:443 | |

| http://72.76.94.162:443 | |

| http://70.51.139.188:2222 | |

| http://80.14.188.20:2222 | |

| http://108.60.213.193:443 | |

| http://201.42.65.212:995 | |

| http://31.215.70.238:443 | |

| http://140.82.63.195:995 | |

| http://45.241.221.196:995 | |

| http://5.32.41.232:443 | |

| http://76.169.147.89:32103 | |

| http://207.170.238.235:443 | |

| http://63.143.92.135:995 | |

| http://67.209.195.222:443 | |

| http://1.161.97.133:443 | |

| http://75.99.168.188:61201 | |

| http://208.107.221.170:443 | |

| http://75.188.35.173:443 | |

| http://144.202.2.159:443 | |

| http://5.95.58.146:2087 | |

| http://80.11.74.95:2222 | |

| http://93.48.80.229:995 | |

| http://71.74.12.146:443 | |

| http://201.170.181.244:443 | |

| http://86.97.209.23:1194 | |

| http://209.59.248.178:443 | |

| http://40.134.247.11:995 | |

| http://108.4.67.121:443 | |

| http://31.35.28.166:443 | |

| http://196.203.37.212:80 | |

| http://92.177.45.230:2078 | |

| http://71.13.93.136:2222 | |

| http://217.165.79.231:995 | |

| http://85.1.164.199:2222 | |

| http://70.46.220.176:443 | |

| http://144.202.2.177:995 | |

| http://197.89.108.170:443 | |

| http://140.82.49.113:443 | |

| http://91.177.173.192:995 | |

| http://86.97.9.1:443 | |

| http://45.9.20.43:443 | |

| http://82.152.39.231:443 | |

| http://83.110.218.246:32101 | |

| http://90.74.16.198:6881 | |

| http://39.44.188.124:995 | |

| http://38.70.253.151:2222 | |

| http://41.143.155.155:443 | |

| http://124.41.193.158:443 | |

| http://45.76.167.39:443 |