Armi cibernetiche, software spia, malware e trojan. Queste sono solo alcune delle nuove minacce che ogni individuo e ogni azienda devono fronteggiare. Diventa assolutamente necessario ripensare al valore della confidenzialità, integrità e disponibilità delle informazioni presenti all’interno dei nostri dispositivi e dei server.

L’importanza di queste considerazioni è sottolineata anche dai moltissimi casi di utilizzo di software spia per colpire persone che lottano per la libertà e per i diritti dell’uomo in zone del mondo particolarmente critiche. Anche la vicenda del giornalista Jamal Ahmad Khashoggi risulta intrecciarsi con l’utilizzo di Pegasus, il software spia sviluppato dall’azienda israeliana NSO Group.

Vi illustriamo ora l’analisi di alcuni casi di utilizzo di software spia, grazie al grande lavoro svolto da CitizenLab.

CitizenLab (https://citizenlab.ca) é un gruppo interdisciplinare dell’Università di Toronto molto attivo nell’analisi di malware utilizzati nei confronti dei cittadini e dissidenti politici.

Le analisi e le attività svolte negli anni da questo gruppo rappresentano una fonte di studio di particolare valore sia per i dettagli tecnici condivisi, sia per i risultati e gli impatti raggiunti.

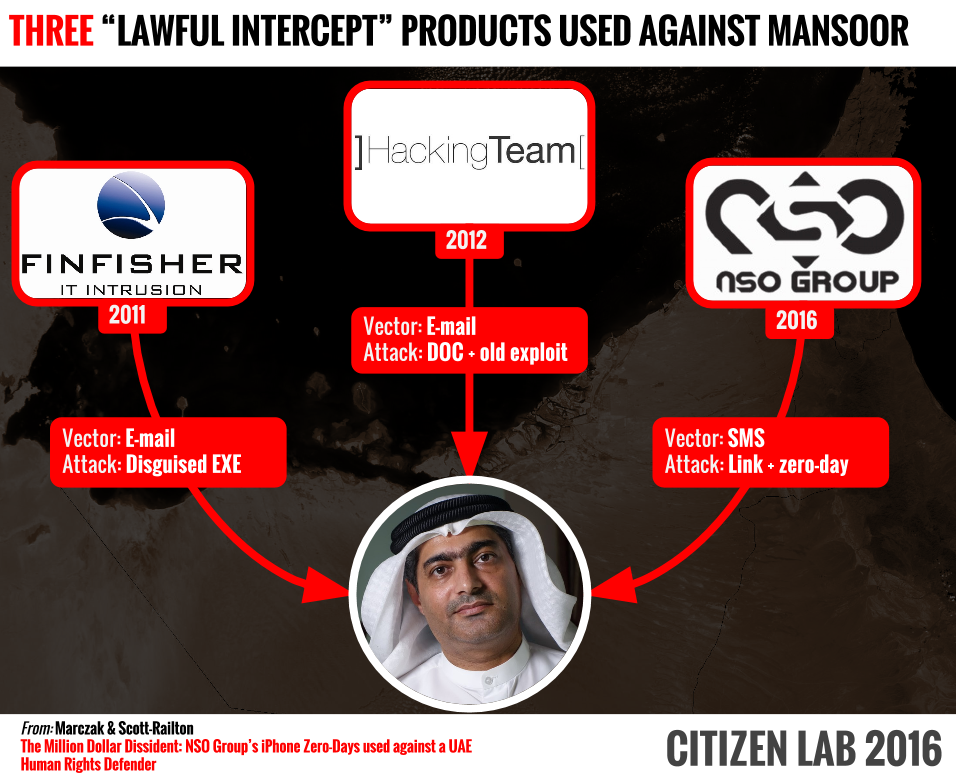

In Italia il fenomeno dell’utilizzo dei software spia ha avuto molta risonanza a seguito del caso Hacking Team. Ma già in precedenza si era verificato il caso FinFisher. Oggi l’attenzione ricade sull’azienda israeliana NSO Group.

Lo spyware Pegasus

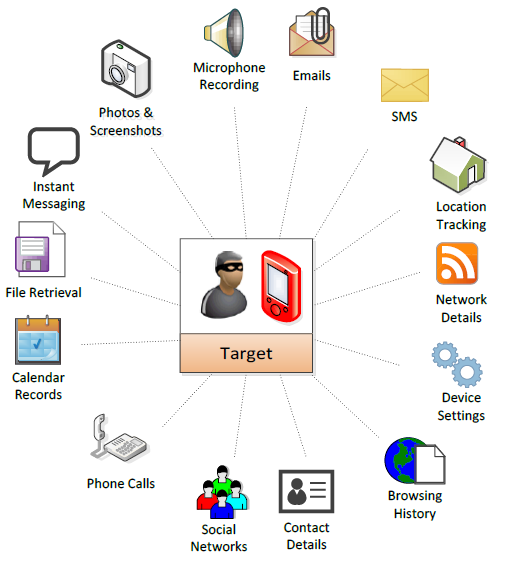

Uno spyware è un software malevolo che controlla, colleziona e cattura le informazioni della vittima, inviandole al server dell’attaccante. Nel caso di spyware per smartphone, come il caso Pegasus, il grado di esfiltrazione e controllo è particolarmente elevato. L’attaccante può infatti ottenere:

Uno spyware è un software malevolo che controlla, colleziona e cattura le informazioni della vittima, inviandole al server dell’attaccante. Nel caso di spyware per smartphone, come il caso Pegasus, il grado di esfiltrazione e controllo è particolarmente elevato. L’attaccante può infatti ottenere:

- Messaggi SMS

- Foto

- Video

- Registrazioni audio

- Coordinate GPS

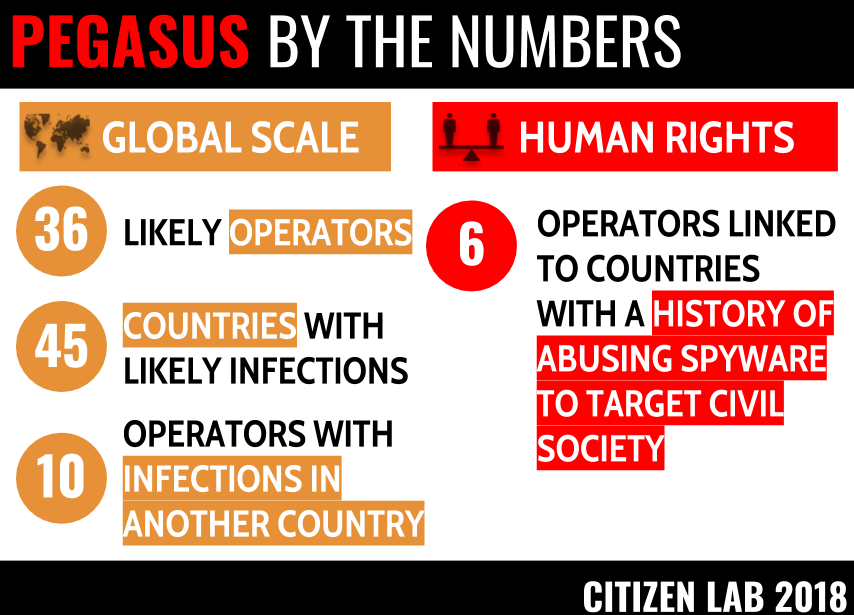

Nel caso specifico dello spyware Pegasus, CitizenLab sostiene di aver identificato diverse installazioni dei loro server di comando e controllo, appartenenti ad un totale di 36 operatori. Alcuni di questi, ben 6, sembrerebbero collegati a nazioni con una storia di abusi di spyware con obiettivo la società civile.

Inoltre CitizenLab, tramite la tecnica di DNS Cache Snooping o DNS Cache Probing, ha identificato potenziali infezioni in 45 nazioni, evidenziando dunque come l’utilizzo dello spyware sia molto diffuso e applicato a molti obiettivi.

Inoltre CitizenLab, tramite la tecnica di DNS Cache Snooping o DNS Cache Probing, ha identificato potenziali infezioni in 45 nazioni, evidenziando dunque come l’utilizzo dello spyware sia molto diffuso e applicato a molti obiettivi.

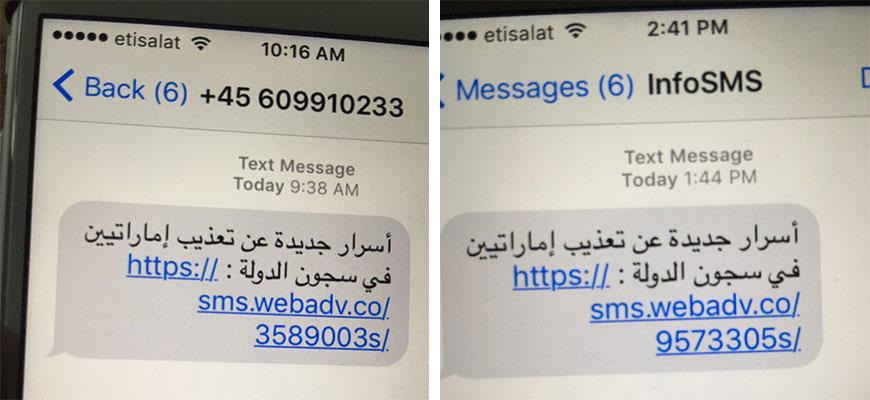

L’intera infrastruttura dei server di comando e controllo e delle landing page utilizzate durante la prima fase di infezione è stata identificata grazie all’analisi dell’infezione nel 2016 dell’attivista Ahmed Mansoor, seguita da attività di scansione da parte di Citizenlab della rete Internet, con strumenti quali ZMAP, Censys e Shodan.

Identificazione dei Server

I ripetuti attacchi ad Ahmed Mansoor (https://www.amnesty.it/appelli/fine-ahmed-mansoor/) sono partiti nel 2011 con il software FinFisher e proseguiti con HackingTeam nel 2012.

Nel 2016 viene attaccato tramite SMS, contenente un link con exploit per iPhone:

- CVE-2016-4657: exploit per WebKit, per esecuzione dello shellcode iniziale

- CVE-2016-4655: KASLR bypass exploit

- CVE-2016-4656: iOS kernel exploit per l’esecuzione del codice

Il team di CitizenLab, partendo dal link presente nel messaggio, ha avviato attività di scansione dell’intera rete internet alla ricerca di server con le stesse caratteristiche di quello identificato. Nonostante gli aggiornamenti negli anni e le modifiche introdotte, sono stati identificati oltre 1000 server e altrettanti domini.

DNS Cache Snooping – Infezioni del malware nel mondo

La tecnica utilizzata da CitizenLab per l’identificazione delle infezioni attive nelle varie nazioni si chiama DNS Cache Snooping e sfrutta la modalità di funzionamento dei server DNS. Quando un utente visita un sito internet tramite il suo nome di dominio (ad esempio google.com), il sistema effettua una richiesta DNS al Domain Name Service server per poter ottenere l’indirizzo IP corrispondente. Il DNS server, in una configurazione standard, corrisponde al server DNS del service provider in uso (quale ad esempio Fastweb, Vodafone, TIM).

Se il server non ha l’informazione, la richiede in maniera ricorsiva ai server autoritativi di dominio richiesto. L’informazione così ottenuta viene conservata nella cache del server (tenendo conto del Time To Live) e riutilizzata senza la necessità di ulteriori richieste.

Dunque è possibile effettuare una richiesta DNS non ricorsiva (Recursion Desired = 0), richiedendo al server DNS la risoluzione del dominio specifico contenuto nella propria cache. Se l’esito è positivo, un sistema probabilmente attivo nella rete dell’ISP correlato ha già richiesto questa informazione ed è dunque stato colpito.

Pareri conclusivi

L’utilizzo indiscriminato e non etico di questi strumenti spia rappresenta un problema che va affrontato. Come preannunciato in apertura, il recente caso del giornalista Jamal Ahmad Khashoggi è stato connesso allo spyware sviluppato da NSO Group come denunciato da Edward Snowden.

In Italia non viene compreso adeguatamente il rischio associato alla sicurezza delle proprie informazioni e dei propri asset e si pensa spesso che esistano solo software spia evoluti e costosi come quelli sviluppati da NSO, HackingTeam e FinFisher. Nella realtà italiana però, esistono anche tanti casi di utilizzo di malware trojan di più basso livello, in termini di costi e prestazioni, così come nel caso EyePyramid e dei fratelli Occhionero.

Ad oggi sono ancora poche le aziende in grado di identificare e gestire attacchi di questo tipo.

Non è accettabile che un malware come EyePyramid possa essere utilizzato con successo, dato che è conosciuto da tempo e presenta funzionalità non particolarmente avanzate.

E’ necessaria una reale percezione dei rischi e di conseguenza una reale difesa, che comprenda tutte le fasi appropriate, per rendere più sicure le infrastrutture e i sistemi, prima che le informazioni ed il know how vengano compromessi senza difficoltà anche da hacker poco esperti.

Indicatori di compromissione

| Categoria | Tipo | Valore |

| Payload delivery | domain | kingdom-news.com |

| Payload delivery | domain | all-sales.info |

| Payload delivery | domain | nouvelles247.com |

| Payload delivery | domain | findmyplants.com |

| Payload delivery | domain | arabnews365.com |

| Payload delivery | domain | kingdom-deals.com |

| Payload delivery | domain | akhbar-arabia.com |

| Payload delivery | domain | muslim-world.info |

| Payload delivery | domain | news-gazette.info |

| Payload delivery | domain | arabworld.biz |

| Payload delivery | domain | dinneraroundyou.com |

| Payload delivery | domain | promosdereve.com |

| Payload delivery | domain | housesfurniture.com |

| Payload delivery | domain | daily-sport.news |

| Payload delivery | domain | mideast-today.com |

| Payload delivery | domain | wonderfulinsights.com |

| Payload delivery | domain | social-life.info |

| Payload delivery | domain | sunday-deals.com |

| Network activity | domain | beststores4u.com |

| Network activity | domain | cheapapartmentsaroundme.com |