L’ambiente Microsoft 365 è uno fra le principali piattaforme prese di mira dagli attori criminali. Per sua natura è esposto ad una vasta gamma di operazioni offensive e, proprio per questo motivo, Microsoft introduce costantemente nuovi strumenti e configurazioni per aiutare le Aziende a far fronte a questa variabilità di assalti (come le policy di accesso condizionale e gli aggiornamenti sul versante sicurezza).

Tra le varie tipologie di attacchi osservabili il Password-Spray Attack è uno di quelli contro cui le aziende devono organizzare una controdifesa efficace. Infatti è facile identificare e verificare se il proprio ambiente sia target di questo genere di operazioni.

Dal 27 dicembre 2024 Fortgale ha rilevato una campagna offensiva di particolare interesse ed estensione. Si tratta di un’operazione su larga scala di enumerazione degli utenti Microsoft 365, condotta nei confronti di aziende italiane ed europee da un attore criminale, probabilmente un gruppo organizzato, denominato internamente Mater Nebula (Mater-N).

Come difendersi e capire se si è coinvolti?

Prima di approfondire i dettagli relativi alle modalità d’attacco, condividiamo alcuni consigli sulle strategie più efficaci per limitare l’esposizione a questa tipologia di attacco informatico:

- Abilitare la MFA per tutti gli utenti Microsoft 365

- Utilizzare password robuste (sfruttare le Policy Intune)

- Disabilitare protocolli obsoleti (molto spesso attivi per retrocompatibilità)

- Monitorare le attività sospette

- Identificare User-Agent sospetti

Per ulteriore supporto o richieste, contattaci.

Dettagli della Campagna: Operation MN-1224

La campagna malevola è stata lanciata a partire dal 27 Dicembre 2024 da numerosi indirizzi IPv6 appartenenti all’ISP Netassist. Questa risulta essere un attività di enumerazione e password spraying eseguita per mezzo dello strumento o365enum.

La combinazione di queste informazioni ha permesso a Fortgale di isolare l’attività sospetta ed identificarne la presenza sui diversi tenant protetti dal nostro servizio MDR.

Gli obiettivi dell’attaccante

Riteniamo, con alto livello di confidenza, che questa campagna offensiva sia stata ideata principalmente con lo scopo di mappare gli account Microsoft 365 e procedere, in un secondo momento, con ulteriori attività di offensive di tipo Phishing.

Come già evidenziato nell’analisi relativa a Supercar Phishing Kit Targeting Microsoft 365, gli attaccanti possono facilmente aggirare la MFA accedendo alla casella di posta elettronica delle vittime.

In questo modo, le organizzazioni sono esposte ai rischi:

- Compromissione degli account tramite Password Spraying

- Compromissione degli account tramite ulteriori attività di Phishing

- Ricezione di campagne di Phishing mirate

- Abuso dei propri account di posta elettronica per campagne Phishing verso terzi

L’attività offensiva

La campagna di enumerazione risulta essere stata lanciata gli ultimi giorni del mese di dicembre 2024 (27 dicembre) e, come già evidenziato, risulta provenire da numerosi sistemi appartenenti all’ISP Netassist.

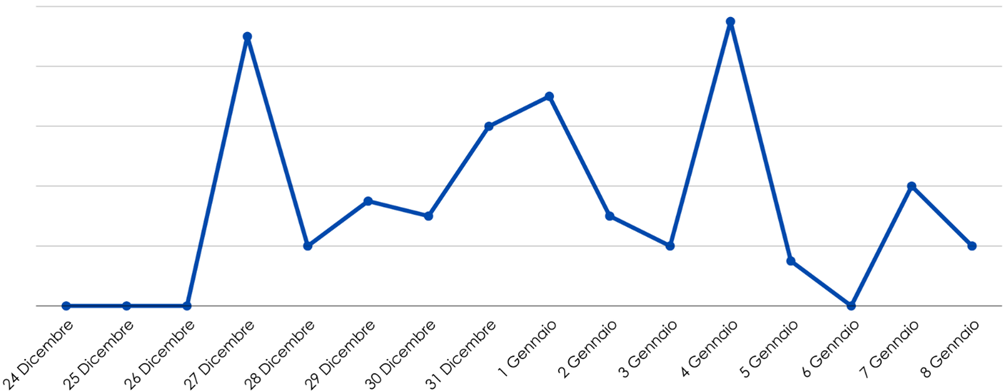

Un elemento rilevante emerso è la presenza di picchi di attività registrati il 27 dicembre e il 4 gennaio, intervallati da giorni con un volume di richieste più contenuto. Questa distribuzione fa ipotizzare una strategia di scansione mirata, alternata a periodi di ridotta operatività, probabilmente per eludere rilevamenti o sovraccarichi.

Riteniamo che si tratti di un attacco su larga scala basato sull’utilizzo di indirizzi e-mail provenienti da compromissioni già note (combolist). La natura delle attività, la loro portata e l’assenza di tentativi di accesso successivi indicano che l’obiettivo primario sia la creazione di liste di account validi da sfruttare per attacchi futuri e ben più mirati.

L’attività è ancora in corso (9 gennaio 2025) e potrebbe proseguire ancora per molto, con il rischio di ulteriori enumerazioni o di accessi abusivi. Segue un grafico che mostra l’andamento delle attività nel periodo in analisi:

Lo strumento utilizzato

o365enum è uno strumento open source disponibile su GitHub (repo: gremwell/o365enum: Enumerate valid usernames from Office 365 using ActiveSync, Autodiscover v1, or office.com login page.), progettato per eseguire attività di enumerazione degli account Microsoft Office 365.

Sfruttando meccanismi di risposta delle API pubbliche di Microsoft viene utilizzato per determinare l’esistenza di specifici account nell’organizzazione. Questo processo è noto come enumerazione degli utenti e rappresenta il primo passo per ulteriori attacchi informatici.

La sua tecnica di enumerazione si basa sull’invio di richieste alle API pubbliche di Microsoft, analizzando le risposte, come errori specifici o messaggi di conferma, per identificare la validità di un indirizzo email associato a un account attivo. Supporta l’uso di liste di target, sia sotto forma di indirizzi email predefiniti che di pattern di nomi comuni, generando richieste in modo iterativo per ogni elemento. Implementa tecniche per ridurre la probabilità di essere bloccato o individuato dai sistemi di sicurezza.

Tipologie di scansioni effettuate:

• Enumerazione tramite ActiveSync: Invia richieste di autenticazione HTTP Basic all’endpoint ActiveSync di Office 365. La presenza dell’header X-MailboxGuid nella risposta indica un account valido, anche se la password fornita è errata.

• Enumerazione tramite Autodiscover: Effettua richieste all’endpoint Autodiscover. Una risposta con codice di stato 200 conferma l’esistenza dell’account, mentre un codice 302 suggerisce che l’account potrebbe non esistere.

• Enumerazione tramite office.com: Interagisce con la pagina di login di office.com inviando richieste specifiche. Il campo IfExistsResult nella risposta indica lo stato dell’account: un valore di 0 significa che l’account non esiste, mentre altri valori indicano la presenza dell’account con diverse configurazioni di autenticazione.

Ulteriori Consigli Tecnici

- Protezione degli Account: Promuovere l’utilizzo di autenticazione a più fattori (MFA) per tutti gli utenti.

- Inserimento in Blocco degli indirizzi IP: Accesso alla Fortgale Intelligence Community

- Valutare la disabilitiazione di ActiveSync se non utilizzato

- Valutare il blocco dei metodi di autenticazione legacy tramite CAP