Quanto sta accadendo fra Russia e Ucraina dal punto di vista militare sta trovando riscontro nel mondo Cyber. Da alcune settimane, precedenti alle operazioni militari, sono stati identificati diversi attacchi informatici nei confronti di aziende e istituzioni ucraine.

Gli attacchi individuati oggi sono di diverse tipologie:

- attacchi DDoS, per rendere offline i siti e portali istituzionali ucraini

- attacchi Ransomware e Wiper, per distruggere e sabotare le infrastrutture (HermeticWiper e Party Ticket)

- attacchi Malware/Spyware/Trojan, per l’accesso alle infrastrutture (nessuna informazione pubblica)

Negli ultimi anni, i gruppi offensivi associati al governo russo, hanno dimostrato dimistichezza con altre tattiche offensive:

| Tattiche | Procedure |

|---|---|

| Initial Access | Office365 Brute force Vulnerabilità VPN E-Mail di Spearphishing |

| Credential Access | Dump “ntds.dit” dal Domain Controller |

| Discovery | BlodHound |

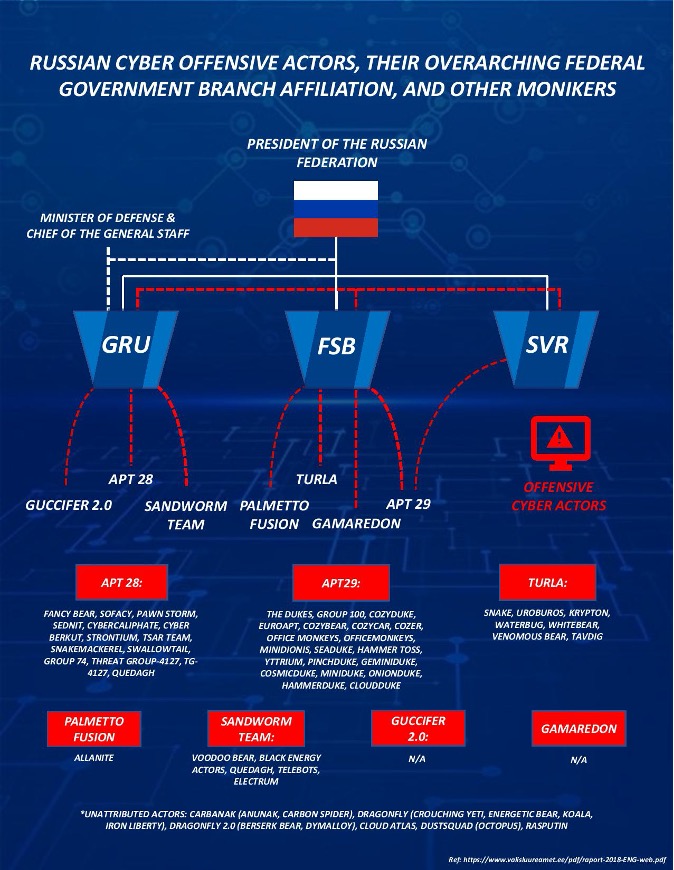

Russia – Intelligence e gruppi APT

Informazioni pubbliche sul Wiper

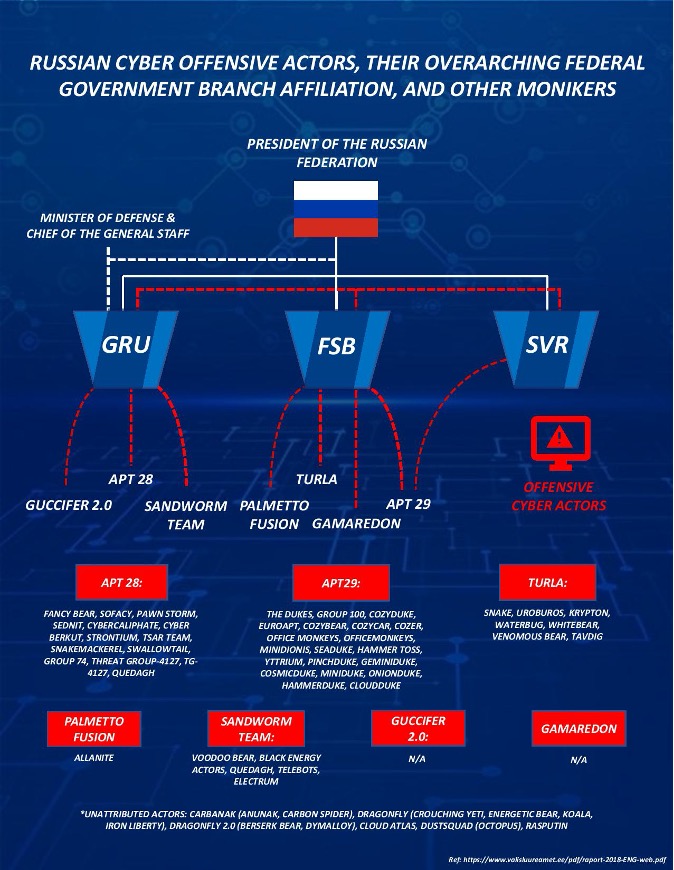

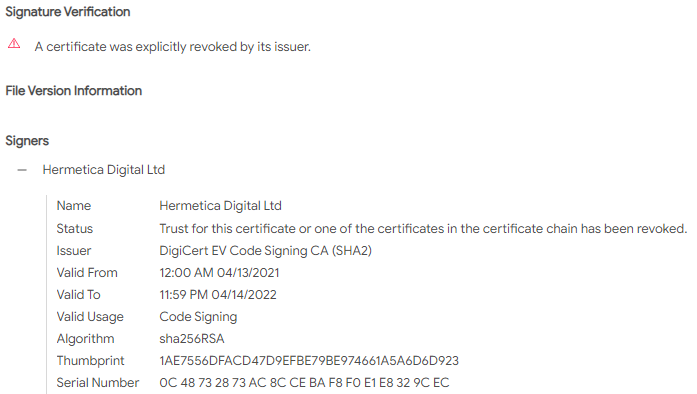

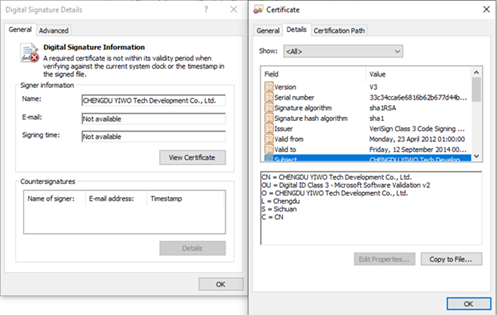

Il nome del Wiper è dovuto al certificato che è stato utilizzato dal gruppo attaccante per la creazione del file eseguibile. Infatti, la società a cui è stato associato il certificato risulta essere Hermetica Digital Ltd (società fittizia o non più attiva). Il certificato è stato revocato dopo i primi report dell’analisi del malware:

Dinamica dell’attacco

Il Wiper è stato veicolato all’interno delle infrastrutture target tramite la creazione di una GPO (Group Policy Object) da Domain Controller, distribuendo in tal modo il codice malevolo sia su sistemi Server che Workstation.

Questo tipo di attacco richiede un precedente accesso all’infrastruttura:

- per mezzo di Trojan

- tramite accesso VPN

- tramite vulnerabilità di sistemi perimetrali

In alcuni attacchi è stato osservato il deploy di un Ransomware (Party Ticket).

Dettagli – HermeticWiper

I primi sample di questo wiper sono stati identificati nel pomeriggio del 23 Febbraio; tuttavia, la data di compilazione dei file risale al 28 Dicembre 2021, probabile data di avvio della produzione degli strumenti per eseguire l’attacco.

La caratteristica principale del malware è quella di modificare i primi 512 byte del Master Boot Record (MBR) di tutti i dispositivi di archiviazione collegati in modo da impedire l’avvio del sistema a seguito del suo spegnimento.

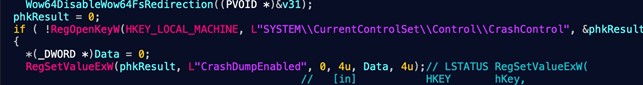

Il malware crea temporaneamente un driver e un servizio di sistema, inoltre modifica alcune chiavi di registro, a titolo di esempio “SYSTEM\CurrentControlSet\Control\CrashControl CrashDumpEnabled” con valore 0 per disabilitare i crash dump prima dell’esecuzione del driver.

Il driver utilizzato (empntdrv.sys) proviene da EaseUS Partition Manager (software lecito). Questo viene abusato per ottenere informazioni sulle partizioni e per poi avviare le attività di wiping.

Indicatori di Compromissione

| HermeticWiper | Hash |

| Win32 EXE | MD5: 84ba0197920fd3e2b7dfa719fee09d2f SHA1: 912342f1c840a42f6b74132f8a7c4ffe7d40fb77 SHA256: 0385eeab00e946a302b24a91dea4187c1210597b8e17cd9e2230450f5ece21da |

| Win32 EXE | MD5: 3f4a16b29f2f0532b7ce3e7656799125 SHA1: 61b25d11392172e587d8da3045812a66c3385451 SHA256: 1bc44eef75779e3ca1eefb8ff5a64807dbc942b1e4a2672d77b9f6928d292591 |

| ms-compressed | MD5 |

| RCDATA_DRV_X64 | a952e288a1ead66490b3275a807f52e5 |

| RCDATA_DRV_X86 | 231b3385ac17e41c5bb1b1fcb59599c4 |

| RCDATA_DRV_XP_X64 | 095a1678021b034903c85dd5acb447ad |

| RCDATA_DRV_XP_X86 | eb845b7a16ed82bd248e395d9852f467 |

| Trojan.Killdisk | SHA256: a64c3e0522fad787b95bfb6a30c3aed1b5786e69e88e023c062ec7e5cebf4d3e |

| Ransomware | SHA256: 4dc13bb83a16d4ff9865a51b3e4d24112327c526c1392e14d56f20d6f4eaf382 |

Riferimenti

- Russian State-Sponsored Cyber Actors Target Cleared Defense Contractor Networks to Obtain Sensitive U.S. Defense Information and Technology | CISA

- HermeticWiper | New Destructive Malware Used In Cyber Attacks on Ukraine – SentinelOne

- HermeticWiper: New data‑wiping malware hits Ukraine | WeLiveSecurity