Negli ultimi giorni è stata rilavata una serie di attacchi che hanno colpito gli e-commerce che utilizzano il Web Server Nginx.

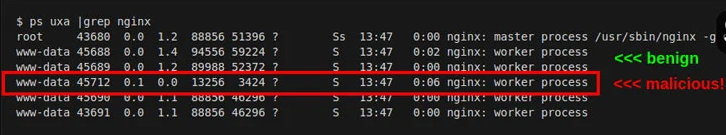

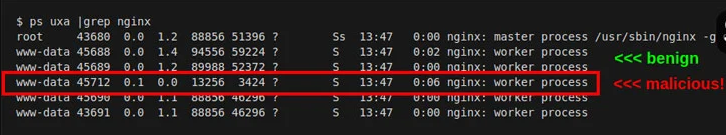

Alcuni ricercatori hanno osservato, durante una compromissione da Malware CronRAT, l’esecuzione di un nuovo malware rinominato NginRAT. Quest’ultimo passa inosservato e sfugge ai controlli delle principali soluzioni di sicurezza iniettando il suo codice all’interno dei processi leciti di Nginx:

NginRAT e CronRAT sono Malware progettati per fornire un accesso remoto ai server compromessi con l’obiettivo di interagire con i server e-commerce esfiltrando i dati dai moduli di pagamento online.

Gli attacchi, attribuiti a Magecart, sono in realtà effettuati da dozzine di sottogruppi criminali coinvolti nel furto di carte di credito digitali. In questi casi si tratta di tecnica di Web skimming, si sfrutta una vulnerabilità del software per poter accedere al codice sorgente di un portale online iniettando codice JavaScript dannoso che sottrae i dati privati degli acquirenti inseriti durante il pagamento.

Durante l’attacco CronRAT comunica con il server di comando e controllo all’indirizzo 47.115.46[.]167, dopo alcuni passaggi viene installato NginRAT che comunica con lo stesso server di comando e controllo. NginRAT può restare in attesa di comandi anche per intere settimane.

Dato che il malware si nasconde attraverso il processo Nginx, non è possibile rilevarlo attraverso l’analisi del PID. Tuttavia durante l’avvio del malware viene utilizzata la variabile LD_L1BRARY_PATH per cui è possibile rilevarne la presenza attraverso il comando:

sudo grep -al LD_L1BRARY_PATH /proc/*/environ | grep -v self/