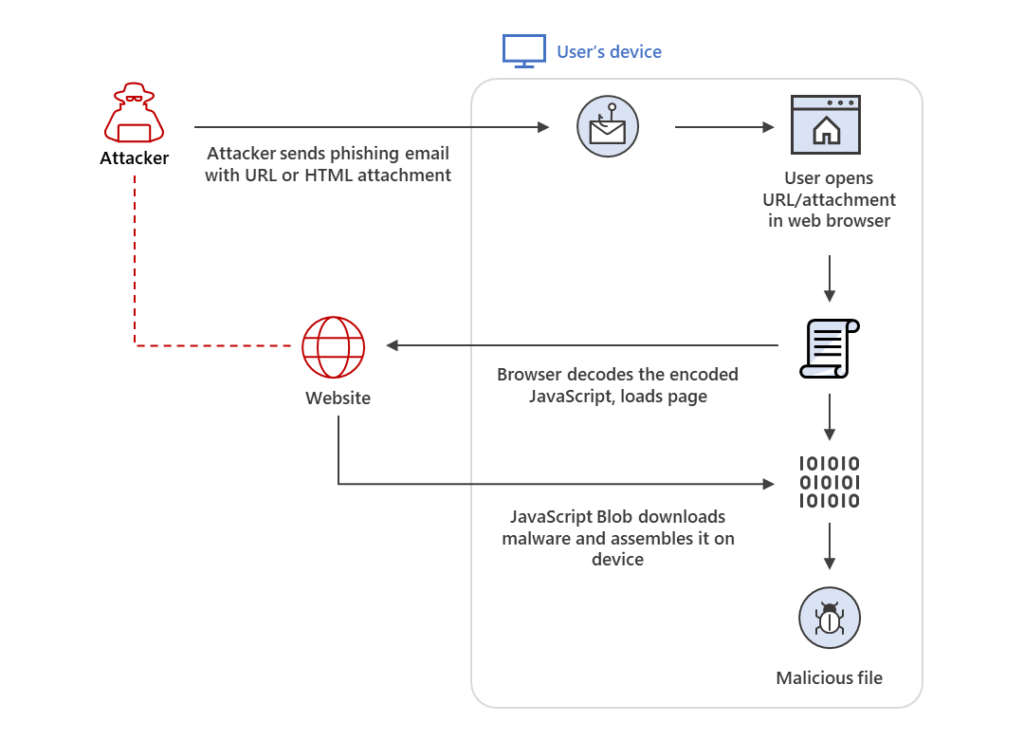

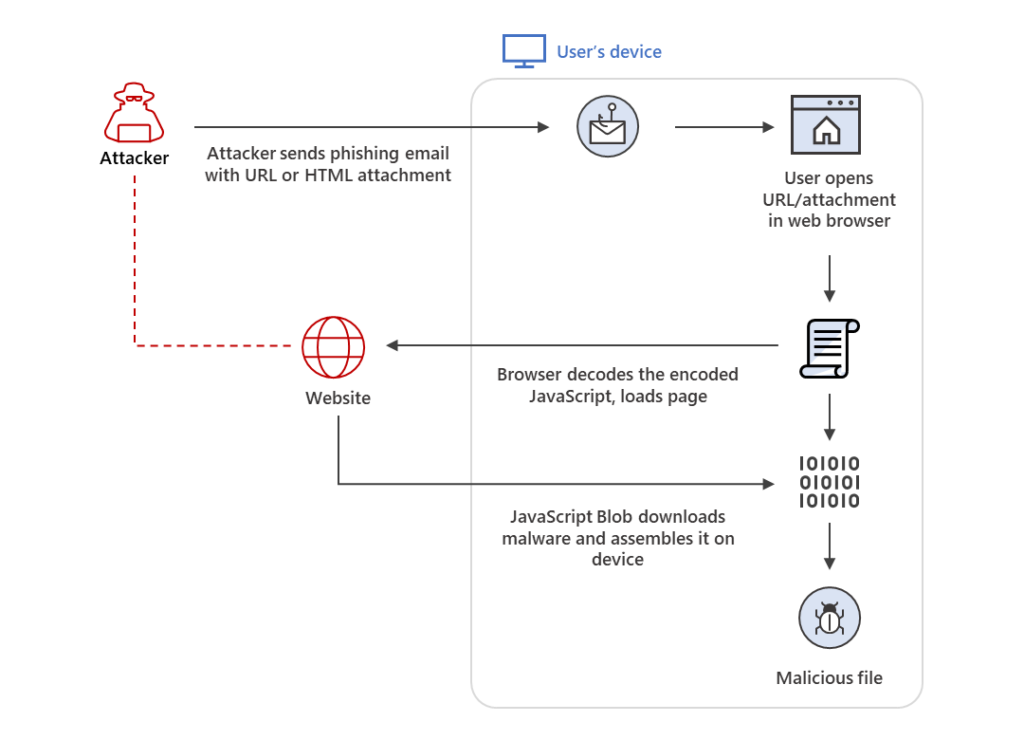

Negli ultimi mesi sono state identificate diverse campagne e-mail di tipo Phishing contenenti file HTML malevoli (report). I file allegati contengono del codice JavaScript che sfrutta funzionalità di HTML5 per il download automatico di malware.

L’attacco è stato denominato HTML Smuggling.

Fasi dell’Attacco HTML Smuggling

L’attacco consiste in una serie di passaggi automatizzati che permettono il download automatico di un Blob JavaScript a seguito del completo caricamento della pagina. All’interno del codice HTML viene inserito un link (via codice o attraverso il tag <a>) al quale viene associata la proprietà download, che permette di salvare un file sul disco, impedendone l’apertura diretta da parte del browser. Di seguito un esempio in HTML di link con proprietà download.

<a href="/archivio/malevolo.zip" download="malware.zip">Clicca qui</a>

All’interno dello stesso file/sito è presente del codice JavaScript il cui compito è quello di assemblare il file malevolo e scaricarlo automaticamente. Il file viene costruito tramite un Blob e associato al link, tutto attraverso lo stesso codice.

var anchorLink = document.createElement('a');

anchorLink.download = 'malicious_file.zip';

var blob = new Blob([malicious_data], {type: 'octet/stream'});

var url = window.URL.createObjectUrl(blob);

anchorLink.href = url;

anchorLink.download();

Nelle campagne Malware, il contenuto malevolo viene solitamente scaricato sotto forma di archivio protetto da password. Questo permette di eludere i sistemi di scansione automatizzata che analizzano il contenuto degli archivi scaricati.

L’apertura del contenuto del file .zip da parte dell’utente avvia una serie di comandi (solitamente script PowerShell o VisualBasic) per il download ed esecuzione del malware (ultimo stage).

Fra questi anche il noto malware TrickBot, che ha colpito diverse realtà italiane.