Fortgale Incident Response (FIR) è il servizio erogato da Fortgale per supportare le Aziende che subiscono un cyber-attack. Ma cosa significa e perché riteniamo sia tanto utile?

Per rispondere proviamo prima ad individuare i principali obiettivi per la chiusura e gestione di un incidente informatico:

- ripristino delle funzionalità operative

- eradicazione della minaccia da sistemi e dall’ infrastruttura

- approfondimenti: Cosa è successo? In che modo? Da quanto tempo?

- implementazioni di soluzioni di sicurezza per prevenire casi analoghi

Le attività del servizio FIR ci permettono di affrontare e rispondere a questi aspetti, legati non solo a casi Ransomware, ma anche per le compromissioni di siti internet e, più in generale , in caso di accessi abusivi a sistemi/account (posta elettronica, server, ecc..).

In questo articolo vogliamo condividere con il lettore il resoconto di una reale attività di Incident Response relativa ad un attacco Ransomware su un infrastruttura di circa 2000 sistemi.

Risultati dell’attività

L’incidente informatico, nel caso specifico, si manifesta con una serie di disservizi riscontrati da alcuni utenti nel tentativo di accedere ad applicativi aziendali. Dai primi controlli dei reparti tecnici si scopre che i disservizi sono causati da un attacco Ransomware che ha cifrato i dischi dei server bloccandone le funzionalità. Risultano essere stati impattati sia server Windows che Linux.

I risultati delle attività ci hanno permesso di ricondurre l’attacco informatico ad una attività nota con il termine “Big Game Hunting” (BGH), ovvero un attacco informatico mirato di tipo Ransomware. Questo tipo di attacco, in particolare crescita nel panorama internazionale, ha origine dall’iniziale compromissione delle postazioni di alcuni dipendenti dell’azienda tramite attività di phishing, per poi evolversi in un attacco informatico che coinvolge postazioni, utenti e server.

Ciclo di vita

L’intero ciclo di vita dell’attacco è stato stabilito essere di circa 6 mesi. Dall’iniziale compromissione delle postazioni di lavoro all’effettivo avvio dell’attacco Ransomware i criminali hanno avuto accesso a sistemi critici dell’Azienda.

L’escalation dell’attacco Ransomware invece risulta essere concentrato in tempi più ristretti, circa 14 giorni, in cui l’attaccante manomette l’intero flusso del sistema di Backup per poi avviare la cifratura dei dischi di tutti i server.

Attribuzione

Il primo vettore d’attacco utilizzato in questa tipologia di incursioni è l’utilizzo di e-mail contenente malware (trojan) per l’iniziale compromissione delle postazioni di lavoro, sostituito, nella seconda fase, da strumenti che offrono più flessibilità per le operazioni offensive ( Cobalt Strike – Powershell – Wmic – Mimikatz ).

È stato possibile stabilire una connessione diretta con l’utilizzo del trojan Gootkit durante le fasi iniziali, anche gli indicatori di compromissione relativi alla fase finale dell’attacco risultano essere associati all’infrastruttura offensiva utilizzata in passate campagne al malware Gootkit.

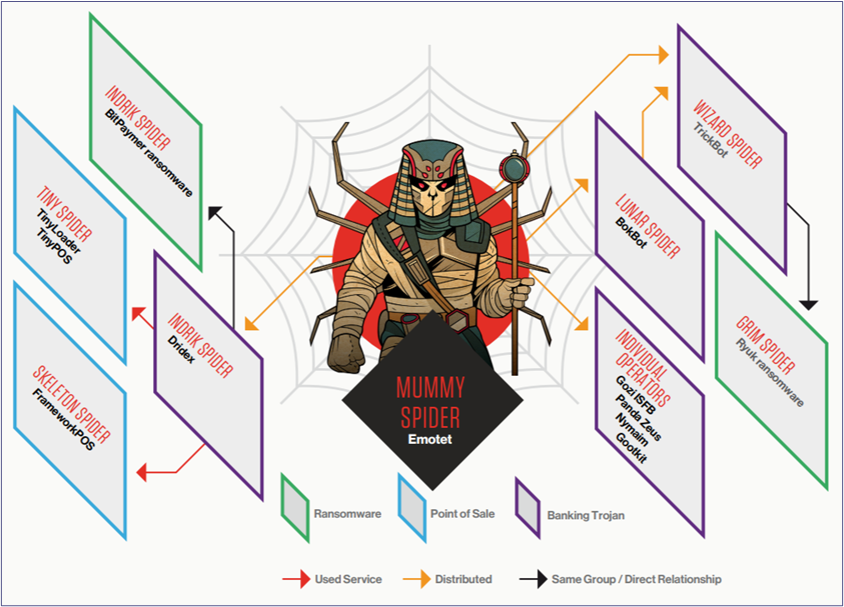

Gootkit è un malware particolarmente attivo nel contesto italiano, uno dei gruppi criminali con cui questo operatore collabora è conosciuto con il nome Mummy Spider, gruppo criminale noto per attività di BGH.

Gli strumenti utilizzati

Alcuni degli strumenti utilizzati dal gruppo criminale per la compromissione dei sistemi dell’Azienda:

- Cobalt Strike

- Utilizzato per la compromissione dei sistemi Server. Cobalt Strike è uno strumento di penetration test, utilizzato impropriamente per l’esecuzione di attacchi mirati, lo strumento permette inoltre di avviare attività di post-exploitation.

- Mimikatz / DCSync

- Utilizzato per effettuare dump delle credenziali dell’intero ambiente Active Directory

- Powershell / WMIC

- Utilizzati per la compromissione e interazione

- Gootkit Malware

- Utilizzato per la compromissione delle postazioni dell’azienda. Malware di tipo Trojan utilizzato per la compromissione dei sistemi e delle password degli utenti colpiti.

- Netscan

- L’attaccante ha utilizzato il file eseguibile “netscan.exe” per effettuare diverse attività di Network Scanning. Nello specifico posizionando l’eseguibile all’interno del percorso “C:\Users\Public\…”

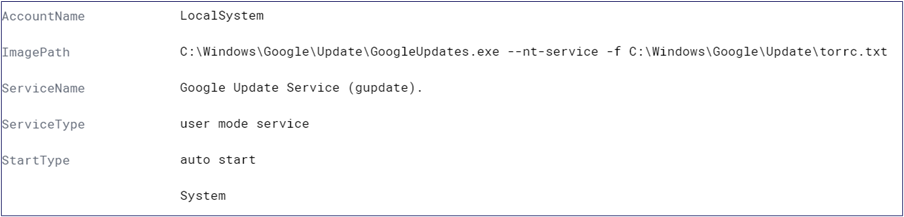

- TOR

- Il gruppo criminale ha utilizzato il software “The Onion Routing” (TOR) per camuffare la propria attività illecita instradando il traffico all’interno di reti sicure e anonime.

Il servizio TOR è stato camuffato come servizio “Google Update”

- Il gruppo criminale ha utilizzato il software “The Onion Routing” (TOR) per camuffare la propria attività illecita instradando il traffico all’interno di reti sicure e anonime.

Soluzioni Fortgale – MDR

Come “Security Service Provider” Fortgale supporta le Aziende nella prevenzione e gestione di Cyber Attacks, con una serie di servizi innovativi di monitoraggio, rilevamento e risposta e con l’integrazione di attività specialistiche di Cyber Threat intelligence e Threat Hunting.

Dove puoi trovarci

- Raggiungi i nostri canali social Twitter, LinkedIn, e YouTube

- Visita il nostro sito internet fortgale.com