Recentemente è stata individuata una campagna di malspam che sfrutta un nuovo meccanismo per la diffusione di malware: file di tipo appxbundle (utilizzato da Windows 10 App Installer – report).

Descrizione dell’attacco

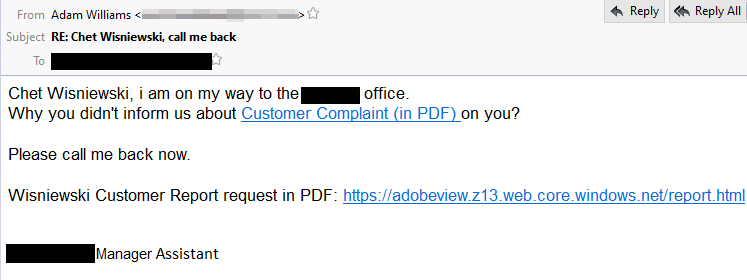

Nelle campagne malware trattate nel report, l’oggetto della mail contiene il nome del destinatario seguito da “Call me back”. Nel testo della mail viene riportato un messaggio simile al seguente:

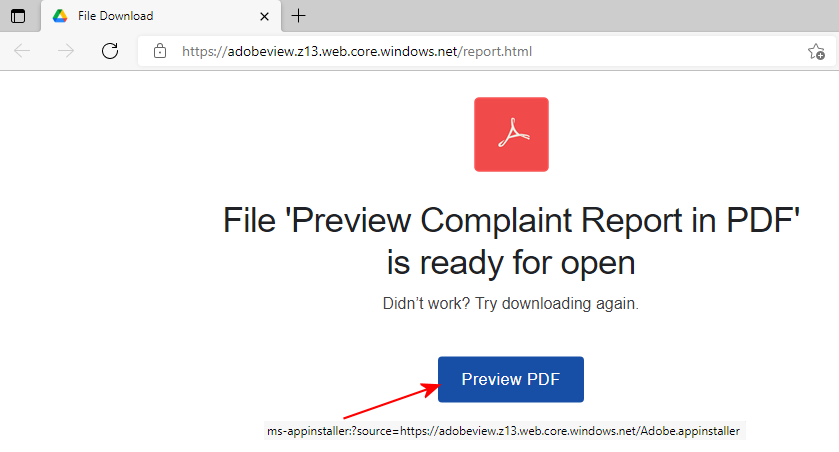

Il link malevolo della mail porta all’apertura di una pagina web chiamata “AdobeView” contenente un pulsante per la preview del file PDF.

Al click della “Preview” viene invece richiamato lo strumento AppInstaller.exe, utilizzato da Windows Store per scaricare ed eseguire qualsiasi cosa si trovi alla fine del link:

Il programma di installazione scarica ed esegue il file “Adobe_1.7.0.0_x64.appx” il quale contiene i comandi per l’installazione del malware Bazaloader sul sistema della vittima.

Questo sample di Bazaloader comunica con i server di comando e controllo attraverso l’utilizzo dei Coockies.

Indicatori di Compromissione – IOC

- Adobe_1.7.0.0_x64.appx

- sha-256 a5ce2bdd42fb0c9f51e218c879cc1d492a02cc096b3f0776482c98a63f6a3061

- URL del dropper del file appx

- adobeview.z13.web.core.windows.net/report.html

- C2

- dfgerta.com/segment/billion

- hastrama.com/segment/billion