Featured

In the evolving landscape of cybersecurity threats, Fortgale is tracking PhishSurf Nebula, an […]

Fortgale has been tracking an Italian Threat Actor, internally dubbed as Nebula Broker, […]

In the ever-evolving landscape of cyber threats, threat actors are constantly seeking new […]

Threats Analysis

On January 24, 2023, Fortgale identified an Agent Tesla malware campaign being delivered […]

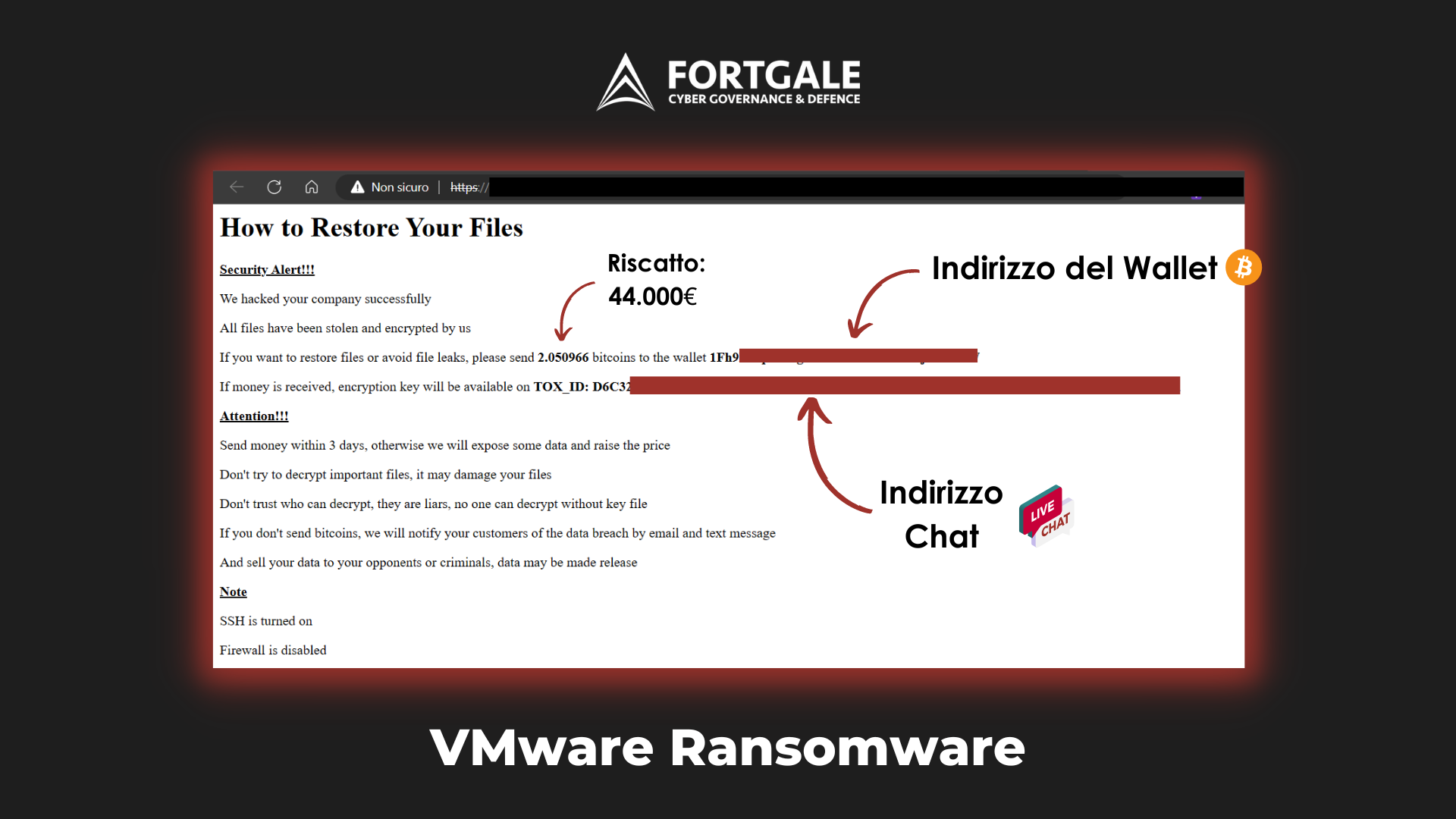

VMware ESXi #Ransomware: What is going on? What does the following code means? […]

After recent online publications regarding the TrueBot malware (VMware, Bleeping and THN), we […]

Cybersecurity News

Risks and Solutions How to protect and how to react The identification […]

Over the last week (26th of July 2021), CERT-AGID observed a malspam […]

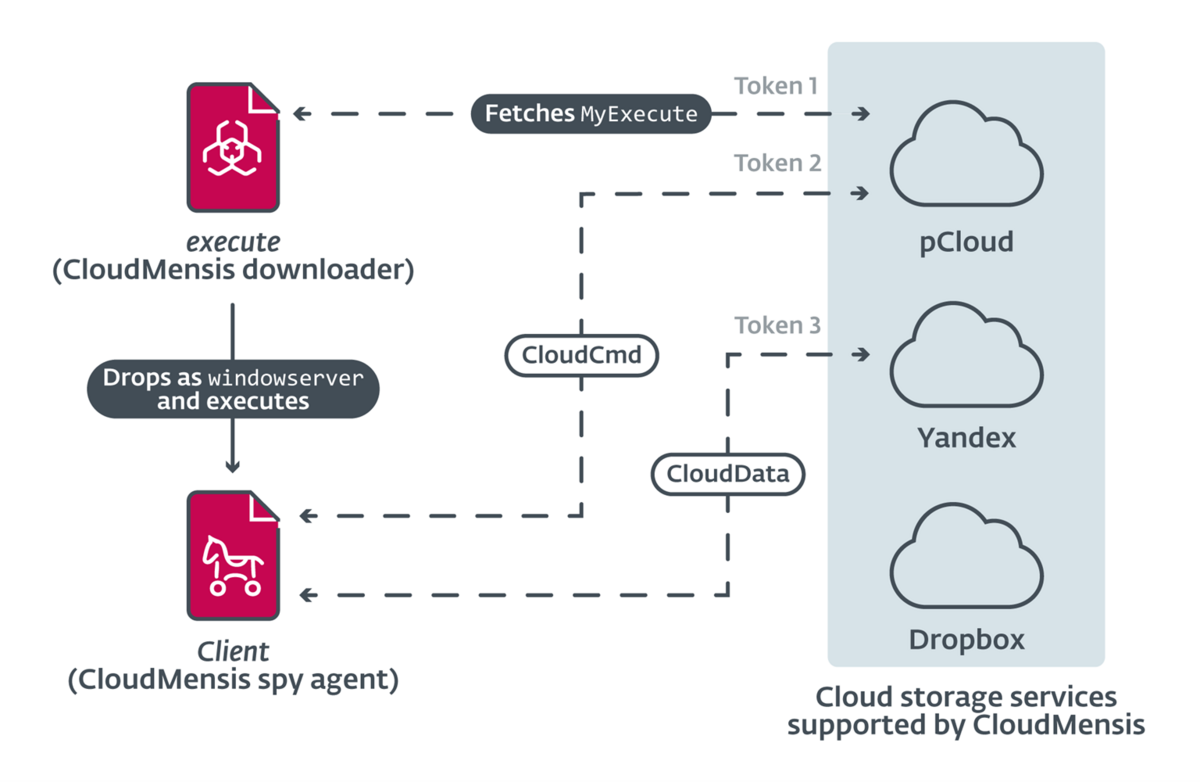

A new backdoor for MacOS systems has been discovered in recent days […]