Jupyter è un Infostealer di probabile provenienza russa progettato con lo scopo di rubare alle vittime le loro informazioni personali e sensibili. La funzione primaria è quella di prelevare le informazioni memorizzate all’interno di browser come Chromium, Firefox e Chrome; include anche funzionalità di backdoor, la quale permette ai criminali di eseguire codice Powershell e installare altri malware sulle macchine colpite. E’ noto per essere un malware packed a più fasi, fortemente offuscato, che attraverso del codice PowerShell porta all’esecuzione di una backdoor .NET.

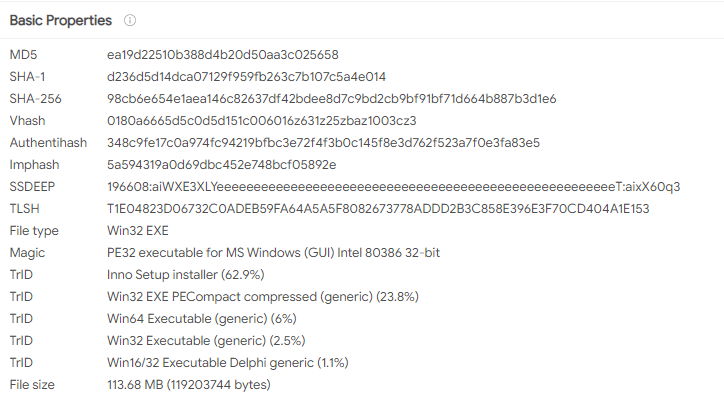

Di recente è stata individuata una nuova versione di questo Infostealer (link). La catena di compromissione ha inizio attraverso un file MSI di dimensione superiore ai 100MB. Tale dimensione permette di non essere rilevato dagli antivirus online. Il file sembrerebbe essere stato creato utilizzando una versione trial del software Advanced Installer, il quale permette di creare dei “pacchetti” di applicazioni All-in-one.

Informazioni generali:

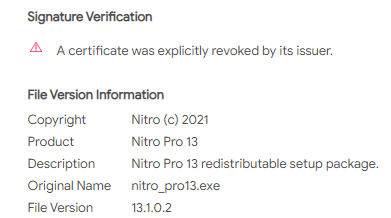

L’esecuzione del payload MSI porta all’esecuzione del codice PowerShell incorporato all’interno di un binario legittimo di Nitro Pro 13. Nella fase finale dell’esecuzione del sample viene decodificato ed eseguito in memoria il modulo Jupyter .NET.

Durante l’esecuzione viene contatto il domino del server di C2 all’indirizzo 37.120.237[.]251

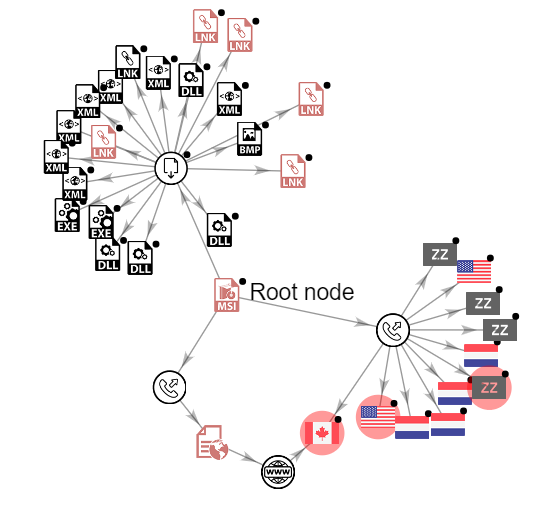

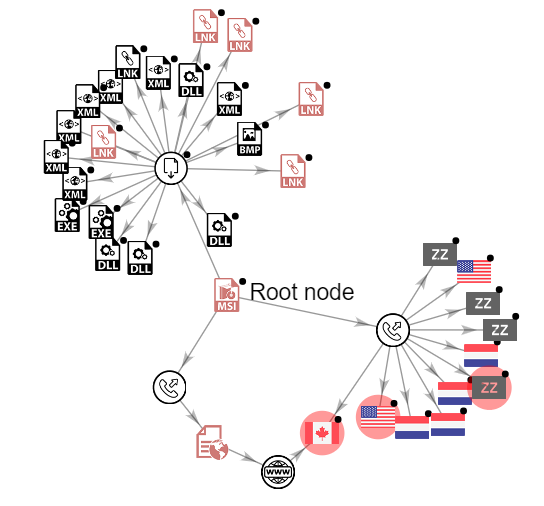

Le relazioni del Sample:

Sono state identificate due varianti con certificato appartenente a un’azienda polacca. Si presume che i criminali siano riusciti ad ottenere il certificato tramite un attacco informatico nei confronti di tale azienda.