Di seguito un analisi del Trojan Neutrino. Tr le recenti campagne malware con malware Neutrino, in cui è utilizzato un allegato della suite office come stage di infezione iniziale, è stato inserita recentemente una tecnica per aumentare l’affidabilità del messaggio stesso e per bypassare i sistemi automatizzati per l’analisi malware.

Metodo di Delivery

La tecnica di infezione e la tipologia di campagna malware non presenta una novità nel contesto delle infezioni malware, da qualche tempo ben documentato.

L’infezione avviene tramite una mail con allegato malevolo protetto da password. La password è contenuta all’interno del corpo della mail. Questo spinge l’utente a trattare l’allegato come affidabile.

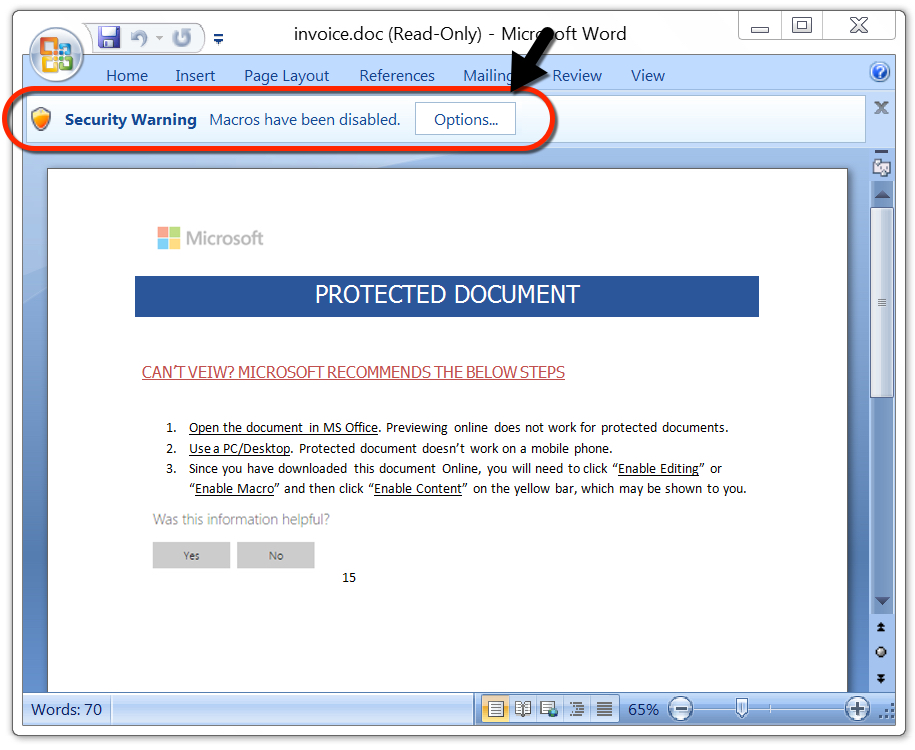

Inserita la password, il documento si presenta in questo modo:

Se l’utente attiva la Macro, quest’ultima procede al download e avvio delle altre componenti del malware, eseguendole sul sistema ormai compromesso.

Network Analysis

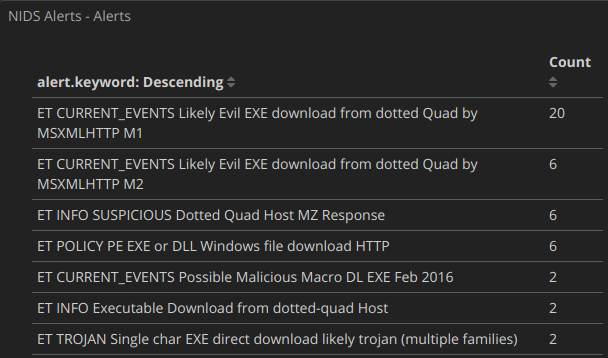

Dal punto di vista della sicurezza di rete, o Network Security, l’infezione all’interno di un ambiente virtuale controllato, ha generato un importante quantità di allarmi IDS (Intrusion Detection System) con firme precise che identificano la tipologia di minaccia:

Sono generati inoltre anche degli allarmi relativi al download di un file eseguibile (.exe), e del download di quest’ultimo direttamente da un indirizzo IP (dotted-quad).

Più puntuale l’anomalia “ET CURRENT_EVENTS Possible Malicious Macro DL EXE Feb 2016” che ci permette di identificare un tipico comportamento malevolo spesso utilizzato in queste campagne, il download di malware tramite MACRO.

Dettagli della firma IDS:

alert http $HOME_NET any -> $EXTERNAL_NET any (msg:”ET CURRENT_EVENTS Possible Malicious Macro DL EXE Feb 2016″; flow:established,to_server; content:”GET”; http_method; content:”.exe”; http_uri; nocase; fast_pattern:only; content:”Accept|3a 20|*/*|0d 0a|”; depth:13; http_header; content:”Accept-Encoding|3a 20|gzip, deflate|0d 0a|”; http_header; content:”User-Agent|3a 20|Mozilla/4.0 (compatible|3b| MSIE 7.0|3b| Windows NT”; http_header; content:!”Referer|3a|”; http_header; content:!”Cookie|3a|”; pcre:”/(?:\/(?:(?:p(?:lugins\/content\/vote\/\.ssl\/[a-z0-9]|a(?:nel\/includes\/[^\x2f]+|tric)|o(?:sts?\/[a-z0-9]+|ny[a-z]*)|rogcicicic|m\d{1,2})|s(?:ystem\/(?:logs|engine)\/[^\x2f]+?|e(?:rv(?:au|er)|ct)|vchost[^\x2f]*|gau\/.*?|alam|ucks|can|ke)|(?=[a-z]*[0-9])(?=[0-9]*[a-z])(?!setup\d+\.exe$)[a-z0-9]{5,10}|in(?:voice(?:\/[^\x2f]+|[^\x2f]*)|st\d+|fos?)|a(?:d(?:min\/images\/\w+|obe)|salam|live|us)|m(?:edia\/files\/\w+|a(?:cros?|rch)|soffice)|d(?:o(?:c(?:\/[a-z0-9]+)?|ne)|bust)|(?:~.+?\/\.[^\x2f]+|\.css)\/.+?|c(?:onfig|hris|alc)|u(?:swinz\w+|pdate)|xml\/load\/[^\x2f]+|(?:[Dd]ocumen|ve)t|Ozonecrytedserver|w(?:or[dk]|insys)|t(?:mp\/.+?|est)|fa(?:cture|soo)|n(?:otepad|ach)|k(?:be|ey|is)|ArfBtxz|office|yhaooo|[a-z]|etna|link|\d+)\.exe$|(?:(?=[a-z0-9]*?[3456789][a-z0-9]*?[3456789])(?=[a-z0-9]*?[h-z])[a-z0-9]{3,31}\+|PasswordRecovery|RemoveWAT|Dejdisc|Host\d+|Msword)\.exe)|(?:^\/(?:image\/.+?\/[^\x2f]+|x\/setup)|[\x2f\s]order|keem)\.exe$)/Ui”; content:!”.bloomberg.com|0d 0a|”; http_header; nocase; content:!”.bitdefender.com|0d 0a|”; http_header; classtype:trojan-activity; sid:2022550; rev:15; metadata:affected_product MS_Office, attack_target Client_Endpoint, deployment Perimeter, tag MalDoc?, signature_severity Major, created_at 2016_02_18, malware_family MalDocGeneric?, performance_impact Low, updated_at 2016_07_01;)

Quelli appena mostrati sono i dettagli che un analista prende in considerazione durante le fasi iniziali dell’analisi, ottenendo delle informazioni importanti riguardo il processo di infezione e di ciò che sta accadendo.

Andando più nel dettaglio, è possibile estrarre informazioni riguardanti la tipologia della minaccia ed estrarre gli IOC (Indicator of Compromise) per una ricerca estesa all’interno di sistemi e infrastrutture. Fortgale condivide queste informazioni all’interno della Community MISP dell’associazione EthicalSec.

Durante le analisi sono stati individuati 2 diversi server appartenenti all’infrastruttura dell’attaccante:

- 209[.]141[.]59[.]124

- Server for Malware Delivery (da cui viene scaricato il file eseguibile “1.exe”)

- Server: USA

- securityupdateserver4[.]com//47[.]254[.]203[.]38

- Server C&C (per il controllo e gestione dei sistemi infetti)

- Domain Name: WhoisGuard Protected Panama

- Server: Malesia

Command & Control

Isolando le comunicazioni con il server di comando e controllo, è possibile identificare il tipo di minaccia:

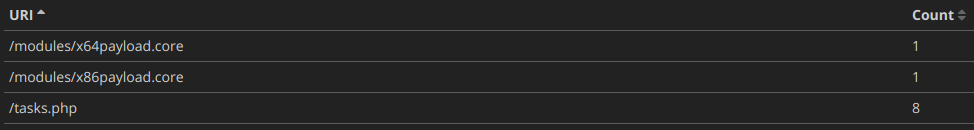

Durante le prime 2 richieste, il malware effettua il download di componenti del malware (richieste GET).

Le 8 richieste POST alla pagina “tasks.php” rappresentano invece lo scambio di istruzioni tra server e postazione infetta.

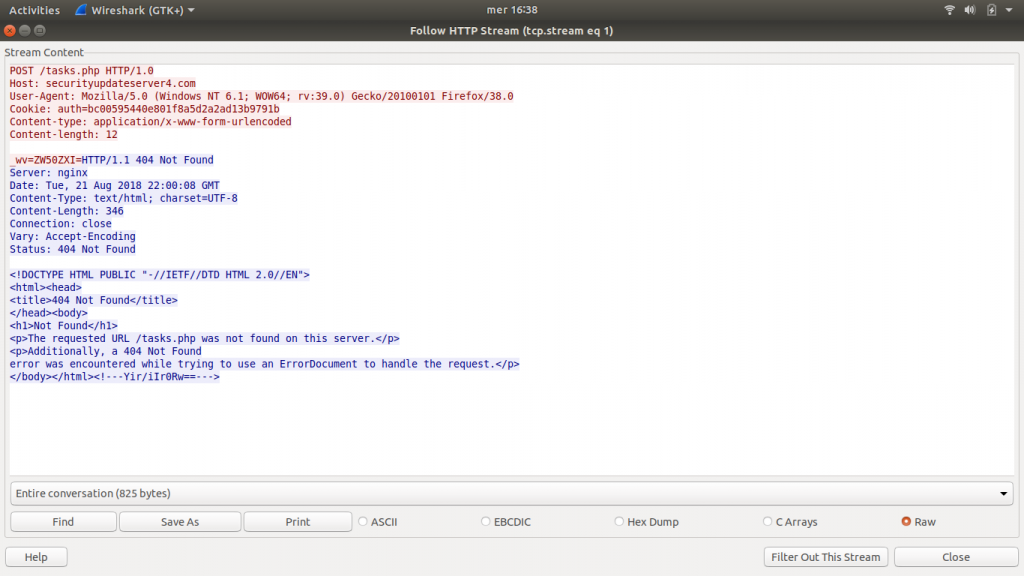

Il contenuto della comunicazione è di particolare rilevanza ai fini dell’individuazione della tipologia del Malware. In questo caso si può notare la richiesta effettuata dalla “vittima” e la risposta del server “404 Not Found”.

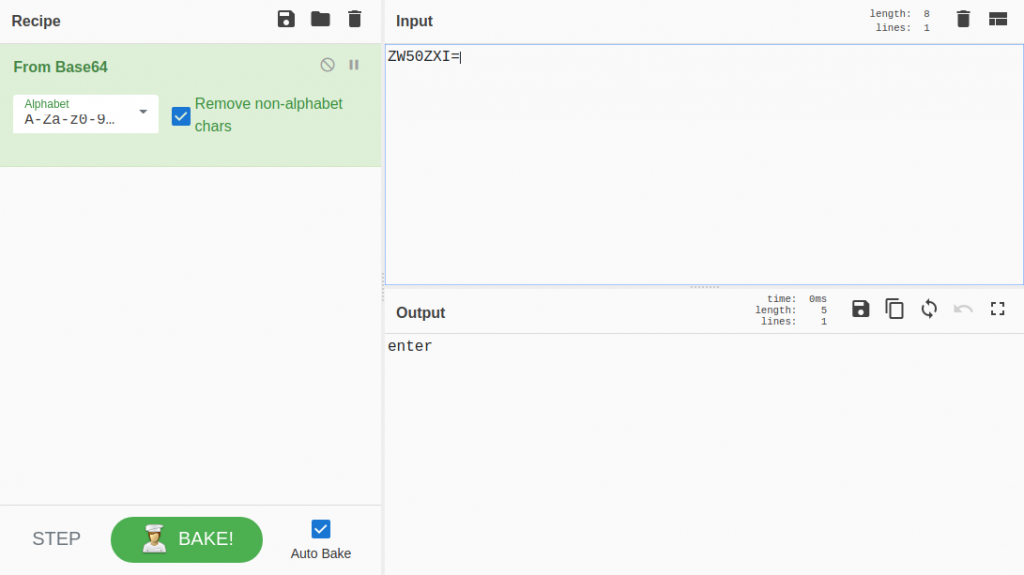

All’interno della richiesta è presente il testo “ZW50ZXI=” ovvero “enter” (Base64).

La risposta, un apparente errore 404, invece contiene le istruzioni: “Yir/iIr0Rw==”. Il malware ha instaurato una comunicazione con il server dell’attaccante.

Queste informazioni ci permettono di collegare l’infezione al Malware Neutrino. Un InfoStealer che mira all’ottenimento di informazioni relative a dati bancari (anche da POS). Analisi Kaspersky